Farklı yöntem ve araçlar denenebilir. Çözümlerde akla ilk gelen, basit yöntem ve araçlar tercih edilmiştir.

Adımlara ait detaylar http://blog.bga.com.tr adresinden yayınlanacaktır

- Adım: Wireshark ile SSID bulma: Verilen pcap dosyası içerisinde geçerli SSID’lerin bulunması

1.1. Aircrack-ng ve bazşka araçlar da SSID bulmak için kullanılabilir.

- SSID bulunduktan sonra WPA anahtarının bulunması için çalışmalar yapılması beklenmektedir. Bu aşamada SSID ggenele bir isim olmadığı için internetten indirilecek rainbow table’lar bir işe yaramayacaktır.

2.1. WPA anahtarının kaç karekter olduğunu tahmin etme!

2.2. Brute force yöntemi ile WPA anahtarını bulma

2.3. Özel rainbow table oluşturarak WPA anahtarını bulma

2.4. Özel sözlük listesi oluşturularak hedefe yönelik hibrid bruteforce denemeleri yapma

- WPA Anahtarıyla şifreli trafiği çözümleme

3.1. Airdecap-ng (bu yarışmada işe yaramadı)

3.2. Wireshark kullanarak WPA trafiğini çözümleme

- Çözümlenen trafikte analiz yaparak ipucu bulma

4.1. Trafik içerisinde güvenlik yöneticisinin hotmail’den gönderdiği bir mail bulunmaktaydı. Bu mail içerisinde eklenti şeklinde bir pdf dosyası vardı ve ipucu bu dosyada yazmaktaydı.

4.2. Networkminer kullanarak pdf dosyasını analiz etme

4.3. Xplico kullanarak pdf dosyasını analiz etme

4.4. Netwitness kullanarak pdf dosyasını analiz etme

4.5. Hexeditör kullanarak %PDF ile başlayan satırları alıp pdf dosyasını yeniden oluşturma.

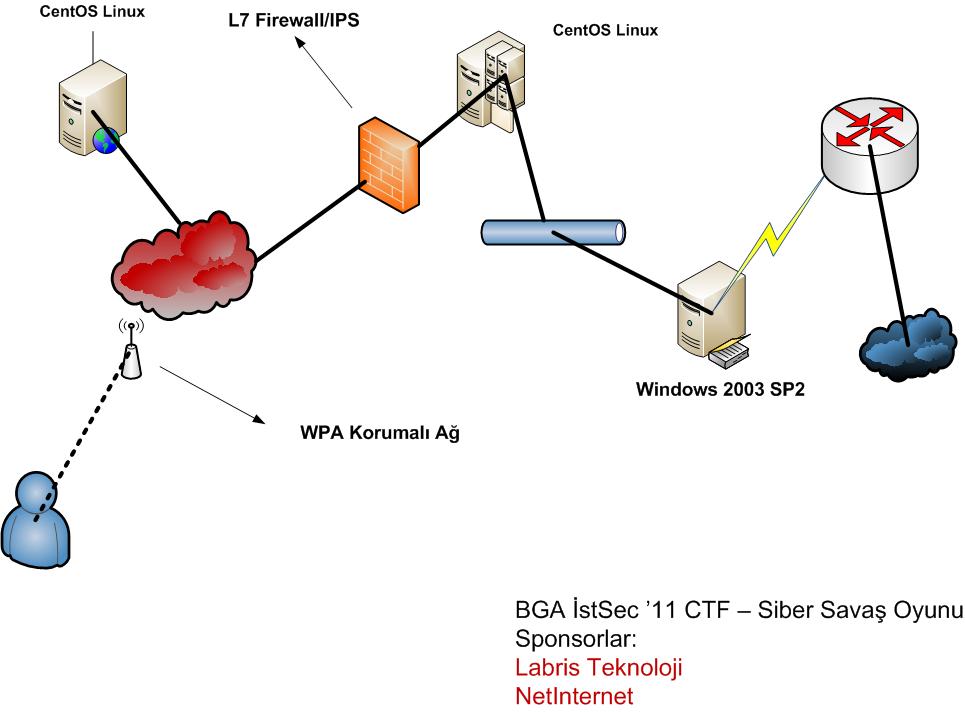

- L7 Filter/IPS ile korunan sisteme erişim

5.1. Bu adımda ipucu olarak bir URL verilmekteydi ve bir sonraki adımlar bu URL’den ulaşılabiliyordu.

5.2. URL L7 firewall tarafından korunmaktaydı ve katılımcılardan aşağıdaki yollardan biriyle bu URL’e ulaşmaları beklenmekteydi

5.2.1. IP fragmentation

5.2.2. Encoding

- Linux sistemi ele geçirme

6.1. Linux sistemin kernel’i güncel ve bilinen herhangi bir prv.esc zaafiyeti içermiyordu.

6.2. Nmap ile geniş port taraması, açık port, servislerin belirlenmesi

6.3. Nessus ile sistem üzerindeki bilinen zaafiyetlerin belirlenmesi

6.4. Güncel WordPress üzerinde yüklü bir eklentideki zaafiyet kullanılarak sisteme apache kullanıcı haklarıyla erişim

6.5. Tomcat bruteforce

6.6. Owasp Dirbuster ile gozukmeyen alt dizinlerin bulunması

6.7. Tomcat default user/pass kullanarak sisteme tomcat haklarıyla erişim

6.8. Jboss default ayarlar kullanılarak sisteme jboss kullanıcı haklarıyla erişim.

6.9. Sistemdeki kullanıcıların belirlenmesi /etc/passwd

6.10.SSH bruteforce ile bilinen kullanıcı/parola ikililerinini denenmesi

6.10.1. Sistemde brute forc ekoruması olduğu için engellenme riski var.

- Sistemde sıradan kullanıcı elde edildikten sonra uname –a ile kernel’da açıklık var mı incelemesi

- Sistemde 777 olarak bırakılmış dosyaların incelenmesi

8.1. /backup klasorunde sisteme ait yedek dosyalarının bulunması

8.2. Yedek dosyaları arasında shadow dosyasının bulunarak JTR ile denenmesi

8.3. Yedek dosyaları arasında .mysql_history dosyasının bulunması ve history’deki kullanınıcılara ait parolaların gerçek sistem parolası olarak denenmesi

- Sistemde root parolasının bulunması, ya da son kullanıcısına ait parolanın bulunması

9.1. Sisteme root olarak SSH erişimi yasak olduğu için root parolası tek başına işe yaramayacaktır.

9.2. Expect kullanılarka sshd_config ayarlarının değiştirilmesi ya da yeni kullanıcı eklenmesi ya da root olarak komut çalıştırılması

9.3. Linux üzerinde memorydump gerçekleştirilerek daha önce girilmiş komutlar(Windows’a erişim bilgileri) vs alınarak yarışma doğrudan tamamlanabilirdi.

- Linux sistem üzerindeki diğer ağ arabirimi ipa dresi incelerenerek Windows sistemin ip adresinin port tarama, sniffing vs gibi yöntemlerle bulunması

- Windows sistemin gerçek ip adresinin bulunması

- Yarışmacı makinesinden Linux üzerinden Windows’a erişebilmek için gerekli pipe işlemlerinin tamamlanması(20 puan)

- Windows sisteme yönelik port tarama, vulnerability taraması gerçekleştirme

- Windows sunucuya yönelik bruteforce denemeleri

- Windows makine üzerindeki Antivirüs’ün atlatılması ve sistemde çalışacak shellcode’un yazılması(Sistem üzerinde bilinen Windows zaafiyetlerinin hepsi kapalı durumda)

- Windows makineyi ele geçirmek ve buradaki ipucunu takip etmek

- Yarışmayı başlatan hotmail hesabının ele geçirilmesi

17.1.Klasik denemeler

17.2.Windows memorydump

- Hotmail hesabındaki banka bilgilerinin gönderilmesi

- İyi bir tatil ve uykuJ