The post Medusa – Network servislerine yönelik bruteforce test aracı first appeared on Complexity is the enemy of Security.

]]> Güvenlik testlerinin önemli konularından biri de bruteforce parola saldırılardır. Özellikle hedef sistemlerde herhangi bir açık bulunamıyorsa ve dışarıya açık login servisi sunuluyorsa bruteforce saldırıları kaçınılmaz olur.

Güvenlik testlerinin önemli konularından biri de bruteforce parola saldırılardır. Özellikle hedef sistemlerde herhangi bir açık bulunamıyorsa ve dışarıya açık login servisi sunuluyorsa bruteforce saldırıları kaçınılmaz olur.

Network üzerinden yapılan bruteforce denemelerinde en önemli nokta yazılımın paralel denemeler yapabilmesi ve modüler yapıda(çokça sayıda network servisini destekleme) olmasıdır.

Network üzerinden yapılacak brute force denemeleri içi çeşitli yazılımlar var. Bunlardan en günceli ve özellik olarak en zengini Medusa’dır. Medusa ve diğer bruteforce yazılımlarının güncel karşılaştırma tablosu için http://foofus.net/jmk/medusa/medusa-compare.html adresi incelenmelidir.

Medusa Kurulumu:

#apt-get install medusa //Debian/Ubuntu Linux dağıtımları için

sonrasinda hangi parametreleri aldigini ve yardim menusunu goruntulemek için komut satırından medusa yazilir.

root@elmasekeri:~# medusa

Medusa v1.4 [http://www.foofus.net] (C) JoMo-Kun / Foofus Networks <[email protected]>

ALERT: Host information must be supplied.

….

Medusa’nin moduler yapısı sayesinde bilinen çoğu network servisine yönelik bruteforce denemeleri yapılabilir. Desteklenen modullerin neler oldugunu gormek icin -d parametresi kullanilir.

root@elmasekeri:~# medusa -d

Medusa v1.4 [http://www.foofus.net] (C) JoMo-Kun / Foofus Networks <[email protected]>

Available modules in “.” :

Available modules in “/usr/lib/medusa/modules” :

+ cvs.mod : Brute force module for CVS sessions : version 1.0.0

+ ftp.mod : Brute force module for FTP/FTPS sessions : version 1.3.0

+ http.mod : Brute force module for HTTP : version 1.3.0

+ imap.mod : Brute force module for IMAP sessions : version 1.1.0

+ mssql.mod : Brute force module for M$-SQL sessions : version 1.1.1

+ mysql.mod : Brute force module for MySQL sessions : version 1.2

+ ncp.mod : Brute force module for NCP sessions : version 1.0.0

+ nntp.mod : Brute force module for NNTP sessions : version 0.9

+ pcanywhere.mod : Brute force module for PcAnywhere sessions : version 1.0.2

+ pop3.mod : Brute force module for POP3 sessions : version 1.1.1

Herhangi bir module ait ek parametreler dogrudan ekranda gozukmez. Ilgili module ait ek parametreleri ogrenmek için medusa -M modül_ismi -q parametreleri kullanılır.

root@elmasekeri:~#medusa -M web-form -q

Medusa v1.4 [http://www.foofus.net] (C) JoMo-Kun / Foofus Networks <[email protected]>

web-form.mod (0.9) Luciano Bello <[email protected]> :: Brute force module for web forms

Available module options:

USER-AGENT:? User-agent value. Default: “I’m not Mozilla, I’m Ming Mong”.

FORM:? Target form to request. Default: “/”

DENY-SIGNAL:? Authentication failure message. Attempt flagged as successful if text is not present in

Medusa kullanarak SSH brute force denemesi:

root@elmasekeri:~# medusa -M ssh -m BANNER:SSH-2.0-MEDUSA -h localhost -u huzeyfe -P wordlist

Medusa v1.4 [http://www.foofus.net] (C) JoMo-Kun / Foofus Networks <[email protected]>

ACCOUNT CHECK: [ssh] Host: 127.0.0.1 (1/1) User: huzeyfe (1/1) Password: a (1/26125)

ACCOUNT CHECK: [ssh] Host: 127.0.0.1 (1/1) User: huzeyfe (1/1) Password: aba (2/26125)

ACCOUNT CHECK: [ssh] Host: 127.0.0.1 (1/1) User: huzeyfe (1/1) Password: abaci (3/26125)

ERROR: Failed to retrieve supported authentication modes. Aborting…

ERROR: No supported authentication methods located.

ACCOUNT CHECK: [ssh] Host: 127.0.0.1 (1/1) User: huzeyfe (1/1) Password: abacilik (4/26125)

The post Medusa – Network servislerine yönelik bruteforce test aracı first appeared on Complexity is the enemy of Security.

]]>The post Scapy – Özelleştirilebilen TCP/IP Test Aracı first appeared on Complexity is the enemy of Security.

]]> http://www.secdev.org/projects/scapy/

http://www.secdev.org/projects/scapy/

Scapy, Python dili ile yazılmış Linux ve Windows sistemlerde komut satırından çalışan açık kaynak kodlu bir yazılımdır. Kullanım amacı TCP/IP ağlar için özelleştirilmiş paketler üretmektir. Nmap, packit, Hping, sing gibi bu işe özel araçlar varken neden özelleştirilmiş paketlere neden ihtiyaç duyarız?

Bunun cevabı yine sorusunda yatıyor.Nmap ve Hping en sık kullanılan port tarama ve paket üretme “araçlarıdır”, yani belirli amacı gerçekleştirmek için hazırlanmış yazılımlar. Fakat her iki aracın da sınırları vardır ve sadece yazılımcısının sunduğu özellikler kullanılabilir.

Mesela Nmap ile istenilen türde TCP paketleri üreterek tarama yapılamaz ya da Hping kullanarak L2 seviyesinde(ARP, RARP) paketler üretilemez. Piyasada bulunan benzeri ürünlerin hepsinde buna benzer çeşitli kısıtlamalar vardır.

Scapy tüm bu araçlarda bulunan, bulunmayan özellikleri esnek bir şekilde sunar. Scapy için oyun hamuru diyebiliriz, Scapy ile TCP/IP ağlarda birşey yapmak için sadece ne istediğinizi bilmeniz ve bunu Scapy’nin anlayacağı şekilde yazmanız yeterli olacaktır.

Scapy Kullanımı:

Scapy interaktif bir kullanıma sahiptir, istenirse python scriptlerinde import edilerek de kullanılabilir.

TCP/80 portuna SYN bayraklı paket gönderimi

# scapy

Welcome to Scapy (2.0.0.10 beta)

>>> sr(IP(dst=”192.168.0.0/24″)/TCP(dport=80, flags=”S”))

XMAS Tarama için özellştirilmiş paket gönderimi

>>> ans,unans = sr(IP(dst=”192.168.1.1″)/TCP(dport=666,flags=”FPU”) )

Script içerisinde Scapy kullanımı

Basit TCP Port tarama aracı

#!/usr/bin/env python

import sys

from scapy import sr,IP,TCP,conf

conf.verb = 0

dstip = sys.argv[1]

print “\nScan started for “+dstip

res,unans = sr(IP(dst=dstip)/TCP(dport=[(0,1024)]),timeout=1)

if res:

print “\nReceived answers from the following ports:\n”

for s,r in res:

print r.sprintf(“%TCP.sport%”)

print “\nScan Finished\n”

Scapy ile yapılabilecekleri daha detaylı görmek ve öğrenmek için http://www.secdev.org/projects/scapy/doc/ adresindeki güncel dökümantasyonu incelenebilir.

The post Scapy – Özelleştirilebilen TCP/IP Test Aracı first appeared on Complexity is the enemy of Security.

]]>The post John The Ripper Kullanarak Yeni Nesil Linux Parolalarını Kırma first appeared on Complexity is the enemy of Security.

]]> Linux dağıtımlarında sistemdeki kullanıcıların parolaları /etc/shadow dosyasında hash+salt şeklinde saklanır. Salt(tuz) her seferinde değişken olarak atanan bir değerdir, bundan dolayı aynı parolayı iki kere girildiğinde hash değerleri farklı çıkacaktır.

Linux dağıtımlarında sistemdeki kullanıcıların parolaları /etc/shadow dosyasında hash+salt şeklinde saklanır. Salt(tuz) her seferinde değişken olarak atanan bir değerdir, bundan dolayı aynı parolayı iki kere girildiğinde hash değerleri farklı çıkacaktır.

Linux sistemlerin parola formatı incelendiğinde ilk iki $ arasındaki değer hangi şifreleme/hash algoritmasının kullanıldığını belirtir. Linux parola güvenliğiyle ilgili detay bilgi için

3-4 sene öncesine kadar çoğu Linux dağıtımında parolaları hashli saklamak için MD5 kullanılırdı. Günümüzdeki Linux dağıtımları ise SHA512 ($6$) tercih etmektedir. MD5 kullanılmış hashli parolaları JohnTheRipper aracıyla kırmak mümkünken SHA512 kullanılarak hashlenmis parolaları son sürüm JTR ile kırmak mümkün değil.

JTR kullanarak Linux parolalarının güvenliği denendiğinde aşağıdakine benzer hata alınacaktır.

“No password hashes loaded”

Aşağıdaki adımlar günümüz Linuz dağıtımlarının parolalarını JTR ile kırmak için yapılması gerekenleri içermektedir:

root@seclab:~/test# wget http://www.openwall.com/john/g/john-1.7.5.tar.gz

root@seclab:~/test# tar zxvf john-1.7.5.tar.gz

root@seclab:~/test# cd john-1.7.5

PATCH dosyası http://www.openwall.com/lists/john-users/2009/09/02/3 adresinden indirilerek yeni sürüme uyarlanmalıdır.

root@seclab:~/test/john-1.7.5# patch -p1 -i patch

patching file src/Makefile

patching file src/crypt_fmt.c

patching file src/john.c

Hunk #2 succeeded at 67 (offset 2 lines).

root@seclab:~/test/john-1.7.5/src# make linux-x86-any

# cd ../run/

root@seclab:~/test/john-1.7.5/run# ls

all.chr alnum.chr alpha.chr digits.chr john john.conf lanman.chr mailer password.lst unafs unique unshadow

root@seclab:~/test/john-1.7.5/run# ./john /etc/shadow

Loaded 3 password hashes with 3 different salts (generic crypt(3) [?/32])

toor (root)

The post John The Ripper Kullanarak Yeni Nesil Linux Parolalarını Kırma first appeared on Complexity is the enemy of Security.

]]>The post Netstress DoS/DDoS Saldırı Test Aracı first appeared on Complexity is the enemy of Security.

]]>http://blog.bga.com.tr/dosddos-saldirilari/netstress-dosddos-saldiri-test-araci/

Meraklısına not: Netstress(a.k.a SALDIRAY) henüz satışı yapılan bir ürün değildir, sadece DDoS testlerinde, Firewall/IPS performans testlerinde ve eğitimlerde kullanılan bir araçtır.

The post Netstress DoS/DDoS Saldırı Test Aracı first appeared on Complexity is the enemy of Security.

]]>The post Hping-III Hping ile ağ keşif çalışmaları first appeared on Complexity is the enemy of Security.

]]>Hping-1 Hping kullanarak TCP paketleriyle oynama

Hping-2 Hping ile IP, ICMP ve UDP paketleri Oluşturma

Benzer konudaki diğer belgelere http://www.guvenlikegitimleri.com/new/makaleler adresinden ulaşabilirsiniz.

The post Hping-III Hping ile ağ keşif çalışmaları first appeared on Complexity is the enemy of Security.

]]>The post SynCookie/SynProxy ile korunan sistemlere yönelik port tarama first appeared on Complexity is the enemy of Security.

]]>Syncookie /Synproxy’nin Synflood DOS engelleme haricinde başka faydaları da vardır. Bunlardan biri de TCP üzerinden yapılan port taramalarını zorlaştırmaktır. Eğer saldırgan TCP port tarama yapıyorsa sürpriz bir şekilde tüm portları açık olarak görecektir.

Syncookie/Synproxy gelen her SYN pakjetine karşılık SYN+ACK cevabı döner. Taradığı sistemden SYN+ACK cevabı geldiğini gören tarama program port açık der ve tekrar paket göndermez.

Synproxy/syncookie ile korunan sistemlere karşı port tarama

root@bt:~# hping –scan 80-100 www.example.com-S -V

using eth0, addr: 192.168.1.103, MTU: 1500

Scanning www.example.com(95.0.11.13), port 80-100

21 ports to scan, use -V to see all the replies

+—-+———–+———+—+—–+—–+

|port| serv name | flags |ttl| id | win |

+—-+———–+———+—+—–+—–+

80 www : .S..A… 55 56928 0

81 : .S..A… 55 57184 0

82 : .S..A… 55 57440 0

83 : .S..A… 55 57696 0

84 : .S..A… 56 57952 0

85 : .S..A… 56 58208 0

86 : .S..A… 56 58464 0

87 link : .S..A… 56 58720 0

88 kerberos : .S..A… 56 58976 0

89 : .S..A… 56 59232 0

90 : .S..A… 56 59488 0

91 : .S..A… 56 59744 0

92 : .S..A… 55 60000 0

93 : .S..A… 55 60256 0

94 : .S..A… 55 60512 0

95 supdup : .S..A… 55 60768 0

96 : .S..A… 55 61024 0

97 : .S..A… 55 61280 0

98 linuxconf : .S..A… 55 61536 0

99 : .S..A… 55 61792 0

100 : .S..A… 56 62048 0

All replies received. Done.

Not responding ports:

Aynı çıktıyı nmap ile tarama yaptığımızda da alırız

root@bt:~# nmap www.example.com-p80-100 –reason

Starting Nmap 5.00 ( http://nmap.org ) at 2010-02-14 12:09 EST

Warning: Hostname www.example.comresolves to 5 IPs. Using 95.0.11.13.

PORT STATE SERVICE REASON

80/tcp open http syn-ack

81/tcp open hosts2-ns syn-ack

82/tcp open xfer syn-ack

83/tcp open mit-ml-dev syn-ack

84/tcp open ctf syn-ack

85/tcp open mit-ml-dev syn-ack

86/tcp open mfcobol syn-ack

87/tcp open priv-term-l syn-ack

88/tcp open kerberos-sec syn-ack

89/tcp open su-mit-tg syn-ack

90/tcp open dnsix syn-ack

91/tcp open mit-dov syn-ack

92/tcp open npp syn-ack

93/tcp open dcp syn-ack

94/tcp open objcall syn-ack

95/tcp open supdup syn-ack

96/tcp open dixie syn-ack

97/tcp open swift-rvf syn-ack

98/tcp open linuxconf syn-ack

99/tcp open metagram syn-ack

100/tcp open newacct syn-ack

Nmap done: 1 IP address (1 host up) scanned in 0.24 seconds

Bu şekilde korunmuş sistemlere yönelik başarılı TCP taramaları gerçekleştirmek için 3’lü el sıkışmayı tamamlayan ve sonrasında ek paketler gönderen tarama tiplerini denemek gerekir.

Mesela nmap ile birlikte gelen versiyon belirleme özelliği burada işimize yarayabilir. Zira versiyon belirleme özelliği sadece SYN paketi gönderip cevap olarak SYN+ACK gelmesiyle tarama işlemini sonuçlandırmaz, portu açık olarak belirledikten sonra(karşı taraftan gelecek SYN+ACK cevabı) o portta çalışan uygulamanın versiyonunu belirlemek için ek paketler gönderir ki bu ek paketler SYNCookie/SynProxy korumasını devre dışı bırakır(Syncookie/synproxy 3’lü el sıkışmayı tamamlayan paketler için devreden çıkar ve paketleri doğrudan koruduğu sistemlere iletir). Her ne kadar tarama süresi oldukça uzasa da açık portları sağlıklı bir şekilde keşfetmek için versiyon belirleme taraması yapmak gerekir.

root@bt:~# nmap www.example.com-PN -sV –top-ports 10

Starting Nmap 5.00 ( http://nmap.org ) at 2010-02-14 12:52 EST

Interesting ports on 11.22.33.44(11.22.33.44):

PORT STATE SERVICE VERSION

21/tcp filtered ftp

22/tcp filtered ssh

23/tcp filtered telnet

25/tcp filtered smtp

80/tcp open http Microsoft IIS webserver 7.0

110/tcp filtered pop3

139/tcp filtered netbios-ssn

443/tcp filtered https

445/tcp filtered microsoft-ds

3389/tcp filtered ms-term-serv

Service Info: OS: Windows

Service detection performed. Please report any incorrect results at http://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 10.32 seconds

The post SynCookie/SynProxy ile korunan sistemlere yönelik port tarama first appeared on Complexity is the enemy of Security.

]]>The post 10 Soruda Pentest(Penetrasyon Testleri) first appeared on Complexity is the enemy of Security.

]]> karşılaştığım belirli sorular oluyor, bunlara toptan cevap olması adına 10 soruda pentest konulu bir yazı hazırladım. Pentest nedir, neden yaptırmalıyım, kime nasıl yaptırmalıyım gibi sorulara cevap arıyoruz. Sizin de bu konu hakkında fikirleriniz varsa yorumlarınızla zenginleştirebilirsiniz.

karşılaştığım belirli sorular oluyor, bunlara toptan cevap olması adına 10 soruda pentest konulu bir yazı hazırladım. Pentest nedir, neden yaptırmalıyım, kime nasıl yaptırmalıyım gibi sorulara cevap arıyoruz. Sizin de bu konu hakkında fikirleriniz varsa yorumlarınızla zenginleştirebilirsiniz.

Öncelikle pentest kavramından ne anladığınızı ve ne beklediğinizi bilmek size bu süreçte yardımcı olacaktır. Zira ne olduğunu bilmediğiniz bir servisi alarak sonradan bu muydu yani? Bu kadar parayı bu iş için mi verdim ya da bu sistemlere neden baktırmadım gibi sorular sormayın kendinize.

1)Pentest nedir? Vulnerability assessment ve risk asssessment kavramlarından farkı nedir?

Pentest tanımı: Belirlenen bilişim sistemlerine mümkün olabilcek her yolun denenerek sızılmasıdır. Pentest de amaç güvenlik açıklığını bulmaktan öte bulunan açıklığı değerlendirip sistemlere yetkili erişimler elde etmektir.

Pentest çeşitleri: Whitebox, blackbox, graybox olmak üzere genel kabul görmüş üç çeşidi vardır. Bunlardan blackbox bizim genelde bildiğimiz ve yaptırdığımız pentest yöntemidir. Bu yöntemde testleri gerçekleştiren firmayla herhangi bir bilgi paylaşılmaz. Firma ismi ve firmanın sahip olduğu domainler üzerinden firmaya ait sistemler belirlenerek çalışma yapılır.

Diğer yöntemlerde pentest yapacak firmayla belirli bilgiler paylaşılır.

Vulnerability Assessment(zaafiyet tarama): Belirlenen sistemlerde güvenlik zaafiyetine sebep olabilecek açıklıkların araştırılması. Bu yöntem için genellikle otomatize araçlar kullanılır(Nmap, Nessus, Qualys vs)gibi.

Risk assessment tamamen farklı bir kavram olup pentest ve vuln. assessmenti kapsar. Zzaman zaman technical risk assessment tanımı kullanılarak Vulnerability assessment kastedilir.

2)Neden Pentest yaptırmalıyım?

Sahip olduğunuz bilişim sistemlerindeki güvenlik zaafiyetlerinin üçüncü bir göz tarafından kontrol edilmesi ve raporlanması proaktif güvenliğin ilk adımlarındandır. Siz ne kadar güvenliğe dikkat ederseniz birşeylerin gözünüzden kaçma ihtimali vardır ve internette hackerlarin sayısı ve bilgi becerisi her zaman sizden iyidir. Hackerlara yem olmadan kendi güvenliğinizi Beyaz şapkalı hackerlara test ettirmeniz yararınıza olaacktır.

Ek olarak PCI, HIPAA gibi standartlar da Pentest yaptırmayı zorunlu tutmaktadır.

3)Pentest projesinin planı nasıl olmalıdır?

Yaptırılacak pentestden olabildiğince çok verim alabilmek için her işte olduğu gibi burada da plan yapmak gerekir. Pentest planınıza en azından aşağıdaki soruları cevaplayarak hazırlayın

- Pentest’in kapsamı ne olacak?

- Sadece iç ağ sistemlerimimi, uygulamalarımı mı yoksa tüm altyapıyı mı test ettirmek istiyorum

- Testleri kime yaptıracağım

- Ne kadar sıklıkla yaptırmalıyım

- Riskli sistem ve servisler kapsam dışı olmalı mı yoksa riski kabul edip sonucunu görmelimiyim.

- DDOS denemesi yapılacak mı

4)Firma secimi konusunda nelere dikkat etmeliyim?

Pentest yapacak firma ne kadar güvenili olsa da-aranizda muhakkak imzalı ve maddeleri açık bir NDA olmalı- siz yine de kendinizi sağlama alma açısından firmanın yapacağı tüm işlemleri loglamaya çalışın. Bunu nasıl yaparsınız? Firmanın pentest yapacağı ip adres bilgilerini isteyerek bu ip adreslerinden gelecek tum trafiği Snort veya benzeri bir yazılım kullanarak loglayabilirsiniz.

- Özellikle web trafiği -ki en kirik bilgiler burada çıkacaktır- Snort ile cok rahatlıkla sonradan incelendiğinde anlaşılacak şekilde kaydettirilebilir.

- Firmada test yapacak çalışanların CVlerini isteyin . Varsa testi yapacak çalışanların konu ile ilgili sertifikasyonlara sahip olmasını ercih edin.

- Testi yapacak çalışanların ilgili firmanın elemanı olmasına dikkat edin.

- Firmaya daha önceki referanslarını sorun ve bunlardan birkaçına memnuniyetlerini sorun.

- Mümkünse firma seçimi öncesinde teknik kapasiteyi belirlemek için tuzak sistemler kurarak firmaların bu sistemlere saldırması ve sizin de bildiğiniz açıklığı bulmalarını isteyin.

- Firmadan daha önce yaptığı testlerle ilgili örnek raporlar isteyin.

- Testlerin belirli ip adreslerinden yapılmasını ve bu ip adreslerinin size bildirilmesini talep edin.

- Firmaya test için kullandıkları standartları sorun.

- Firmanın test raporunda kullandığı tüm araçları da yazmasını isteyin.

- Pentest teklifinin diğerlerine göre çok düşük olmaması

Penetration test firmanın özel işi mi yoksa oylesine yaptığı bir iş mi? Bu sorgu size firmanın konu hakkında yetkinliğine dair ipuçları verecektir.

5)Pentest yapan firmadan sonuç olarak neler beklemeliyim?

- Yöneticilere ve teknik çalışanlara özel iki farklı rapor

- Raporların okunabilir ve anlaşılır olması

- Testler esnasında keşfedilen kritik seviye güvenlik açıklıklarının anında bildirilmesi

- Pentest raporunun şifreli bir şekilde iletilmesi

6)Pentest sonrası nasıl bir yol izlemeliyim?

Pentest yaptırmak ne kadar önemliyse sonuçlarını değerlendirip aksiyon almak çok daha önemlidir.Malesef ki yaygın olarak yapılan yanlış sadece pentest yapıp raporu incelemek oluyor. Pentest sonrası açıklıkların kapatılmaması ve bir sonraki pentestde aynı açıklıkların tekrar çıkması sık karşılaşılan bir durumdur.

- Pentest raporlarının üst yönetimle paylaşılıp yönetim desteğinin alınması

- Sonuçlarının basit açıklıklar olarak değil, bir risk haritası kapsamında yönetime sunulması(bu açıklık hackerlar tarafından değerlendirilirse şu kadar kaybımız olur gibisinden)

- Raporu detaylıca inceleyip her bir açıklığın kimin ilgi alanına girdiğinin belirlenmesi

- Sistem yöneticileri/yazılımcılarla toplantı yapıp sonuçların paylaşılması

- Açıklıkların kapatılmasının takibi

- Bir sonraki pentestin tarihinin belirlenmesi

7)Turkiye’de pentest yapan hangi firmalar var?

Benim 2000 yılından beri çeşitli ortamlarda çalıştığım, raporlarını incelediğim ve ortanın üzerinde kabul ettiğim Pentest firmaları :

Güncel liste için http://blog.lifeoverip.net/2010/01/27/turkiyedeki-bilgi-guvenligi-firmalari/ adresini ziyaret edebilirsiniz.

- BGA Bilgi Güvenliği Eğitim ve Danışmanlık Ltd. Şti https://www.bgasecurity.com/

- Pro-G

- Nebula Bilişim Hizmetleri

- ADEO

- BizNet

- GamaSec

- Tubitak UEKAE

- Lostar B.G

Bunların haricinde bir de bireysel olarak bu işi yapanlar var. Bu konuda eğer pentest yapan kişiyi iyi tanımıyorsanız kişi yerine firmayı tercih etmeniz faydalı olacaktır.

8)Pentest konusunda kendimi geliştirmek için izleme gereken yol nedir?

Pentest konusunda kendinizi geliştirmek için öncelikle bu alana meraklı bir yapınızın olmasın gerekir. İçinizde bilişim konularına karşı ciddi merak hissi , sistemleri bozmaktan korkmadan kurcalayan bir düşünce yapınız yoksa işiniz biraz zor demektir. Zira pentester olmak demek başkalarının düşünemediğini düşünmek, yapamadığını yapmak ve farklı olmak demektir.

Bu işin en kolay öğrenimi bireysel çalışmalardır, kendi kendinize deneyerek öğrenmeye çalışmak, yanılmak sonra tekrar yanılmak ve doğrsunu öğrenmek. Eğitimler bu konuda destekci olabilir. Sizin 5-6 ayda katedeceğiniz yolu bir iki haftada size aktarabilir ama hiçbir zaman sizi tam manasıyla yetiştirmez, yol gösterici olur.

Pentest konularının konuşulduğu güvenlik listelerine üyelik de sizi hazır bilgi kaynaklarına doğrudan ulaştıracak bir yöntemdir.

Linux öğrenmek, pentest konusunda mutlaka elinizi kuvvetlendirecek, rakiplerinize fark attıracak bir bileziktir. Bu işi ciddi düşünüyorsanız mutlaka Linux bilgisine ihtiyaç duyacaksınız.

9)Pentest için hangi yazılımlar kullanılır?

Açıkkod Pentest Yazılımları: Nmap, Nessus, Metasploit, Inguma, hping, Webscarab, jtr, W3af

Açık kodlu bilinen çoğu pentest yazılımı Backtrack güvenlik CDsi ile birlikte gelir. Bu araçları uygulamalı olarak öğrenmek isterseniz https://www.bgasecurity.com/egitim/kali-linux-101-egitimi/ eğitimine kayıt olabilirsiniz.

Ticari Pentest Yazılımları: Immunity Canvas, Core Impact, HP Webinspect, Saint Ssecurity Scanner

Bu araçların yanında araçlar kadar önemli olan pentest metodolojileri vardır. Bunların da araçlar kadar iyi bilinmesi ve kullanılması gerekir.

OWASP guide, NIST, ISSAF, OSTTM

10)Pentest konusunda hangi eğitimler vardır?

- SANS’ın Pentest eğitimleri

- Pentest eğitimleri

- Ec-Council Pentest eğitimleri

- http://www.penetration-testing.com/

The post 10 Soruda Pentest(Penetrasyon Testleri) first appeared on Complexity is the enemy of Security.

]]>The post Backtrack ile Penetrasyon Testleri Eğitimi first appeared on Complexity is the enemy of Security.

]]>

24-25 Ekim 2009 tarihlerinde iki günlük hızlandırılmış ileri seviye pentest eğitimi veriyorum. Eğitimin adı Backtrack ile Penetrasyon testleri. Eğitim fikri network pentest eğitimine katılan arkadaşların daha ileri seviye %100 uygulamalı bir eğitim niye yok serzenişlerinden çıktı ve zamanla olgunlaşarak çok sağlam bir eğitim haline geldi. Öyle ki bu eğitim için 500 sayfalık Türkçe döküman hazırlamak zorunda kaldım.

Neden Backtrack Eğitimi?

Backtrack Linux dağıtımı tüm profesyonel pentesterların elinin altında bulundurduğu bir sistem ve testlerin büyük bir çoğunluğu Backtrack üzerinden gerçekleştiriliyor. Kendi sistemlerinizin güvenliğini ücretsiz test etmek isterseniz bulunmaz bir fırsat. Tek eksiği konu hakkında yeterli bilgisi olmayanların hangi yazılımı nerede ve nasıl kullanacağını bilmemesi.

Bu eğitim de tam olarak bunu sağlamak için açılıyor.

Diğer eğitimlerden farkı nedir?

Normalde Network Pentest eğitimlerinde de Backtrack dağıtımını kullanıyoruz ama Network Pentest eğitimi biraz daha pentest metodolojilerini kavratma, neyin, niçin , nerede ve nasıl kullanılacağını gösterme amaçlı bir eğitim olduğu için pentest araçlarının sadece en bilinenlerini kullanıyoruz/gösteriyoruz ki zaman zaman uygulamaya vakit kalmadığı için sunumlardan geçiştirmek zorunda kalabiliyoruz.

Backtrack Pentest eğitimi ise %100 uygulamalı, gerçek hayatta penetrasyon testlerinde test edilmiş araçların çeşitli senaryolar üzerinde uygulamalı olarak anlatıldığı bir eğitim olarak tasarlandı.

Diğer eğitimlerin arasındaki yeri: Network pentest eğitimine yardımcı bir eğitimdir. Sıralamada ise TCP/IP güvenliği, Network Pentest ve Backtrack ile Pentest eğitimi olarak gelmektedir.

Artıları Nelerdir?

Katılımcılar 500 sayfalık tamamı Türkçe olan eğitim notlarına internetten belirli ip adresi ve kullanıcı hesabıyla ulaşabileceklerdir. Katılımcılar eğitim notları güncellendikçe yararlanmaya devam edeceklerdir.

Nasıl kayıt olabilirim?

Kayıt için [email protected] adresine “Backtrack ile Pentest Eğitimi ” başlıklı mail göndermeniz yeterli. Ek bilgi size gönderilecektir.

Kimler katılmalı?

Sistem yöneticileri, ağ yöneticileri, bilgi güvenliğinden sorumlu çalışanlar. Güvenlik konusuna teknik olarak meraklı kişiler, kısaca kendi güvenliğini başkaları test edip ele geçirmeden kendisini test etmek isteyenler bu eğitime kaçırmamalı.

Detay bilgi: http://www.guvenlikegitimleri.com/new/backtrack-ile-penetrasyon-testleri-24-25-ekim-2009

10 Ekim 2009’a kadar yaptırılacak kesin kayıtlarda %20 indirim uygulanacaktır. Sınıf kontenjanı 10 kişilik olup boşta 4 kontenjan bulunmaktadır.

The post Backtrack ile Penetrasyon Testleri Eğitimi first appeared on Complexity is the enemy of Security.

]]>The post Ağınızda hangi protokol ne kadar kullanılıyor? first appeared on Complexity is the enemy of Security.

]]>Ağ trafiğinde protokol analizi yapmak için kullanılan en sağlıklı yöntem Netflow’dur. Netflow Cisco’ya özel olsa da piyasada aynı ismi ya da benzeri ismi taşıyan çeşitli flow yazılımları bulunmaktadır. Fakat flow yazılımlarının çalışması için network cihazlarında ayar gerektirir ve bazı durumlarda flow açmak yönlendirici sistemleri zor durumda bırakır(DDOS saldırılarında vs). Flow yerine kullanılanılabilecek diğer bir yöntem de trafiğini SPAN edip bir sniffer aracılığıyla analiz etmek.

Bu iş için en ideal yazılım Argus’tur. Fakat bazen daha basit bir araca ihtiyacımız olur. Mesela amacımız sniffer aracılığıyla kaydedilmiş paketleri inceleyerek ağ trafiğinde protokol kullanım oranını görmekse argus yerine tcpdstat gibi tek işi bu olan basit bir araç kullanabiliriz.

tcpdstat ile trafikden ne elde edilir?

Hangi port(protokol)un ne oranda kullanildigi bilgisi, hangi porttan kac MB veri transferi yapılmış, kaç paket geçmiş, ağımızda yaygın kullanılan paket boyutu gibi bilgiler alınabilir.

Bir sniffer aracılığıyla kaydedilmiş trafiği tcpdstat’a okutarak yukarda saydığım maddeleri gösteren rapor alabiliriz.

[root@sniffme]# tcpdstat -n 10gb.pcap

DumpFile: 10gb.pcap

FileSize: 32544.19MB

Id: 200909081156

StartTime: Tue Sep 8 11:56:09 2009

EndTime: Tue Sep 8 12:04:35 2009

TotalTime: 505.74 seconds

TotalCapSize: -1013.45MB CapLen: 1514 bytes

# of packets: 51749994 (31754.55MB)

AvgRate: 526.72Mbps stddev:120.16M

### Packet Size Distribution (including MAC headers) ###

<<<<

[ 32- 63]: 15647286

[ 64- 127]: 7963761

[ 128- 255]: 3286917

[ 256- 511]: 2256683

[ 512- 1023]: 3164325

[ 1024- 2047]: 19431022

>>>>

### Protocol Breakdown ###

<<<<

protocol packets bytes bytes/pkt

————————————————————————

[0] total 51749994 (100.00%) 33297058195 (100.00%) 643.42

[1] ip 51748070 (100.00%) 33296937859 (100.00%) 643.44

[2] tcp 44206963 ( 85.42%) 30306798074 ( 91.02%) 685.57

[3] http(s) 21903649 ( 42.33%) 24386417917 ( 73.24%) 1113.35

[3] http(c) 15599921 ( 30.14%) 2752951633 ( 8.27%) 176.47

[3] squid 635085 ( 1.23%) 498196791 ( 1.50%) 784.46

[3] smtp 633754 ( 1.22%) 268040520 ( 0.80%) 422.94

[3] nntp 21 ( 0.00%) 1292 ( 0.00%) 61.52

[3] ftp 173167 ( 0.33%) 156130274 ( 0.47%) 901.62

[3] pop3 707374 ( 1.37%) 285657875 ( 0.86%) 403.83

[3] imap 78267 ( 0.15%) 30131903 ( 0.09%) 384.99

[3] telnet 11854 ( 0.02%) 3635518 ( 0.01%) 306.69

[3] ssh 49721 ( 0.10%) 5664126 ( 0.02%) 113.92

[3] dns 652 ( 0.00%) 43052 ( 0.00%) 66.03

[3] bgp 202 ( 0.00%) 64050 ( 0.00%) 317.08

[3] napster 89 ( 0.00%) 13020 ( 0.00%) 146.29

[3] realaud 1995 ( 0.00%) 821605 ( 0.00%) 411.83

[3] rtsp 88678 ( 0.17%) 77046679 ( 0.23%) 868.84

[3] icecast 16180 ( 0.03%) 6264020 ( 0.02%) 387.15

[3] hotline 492 ( 0.00%) 31158 ( 0.00%) 63.33

[3] other 4305855 ( 8.32%) 1835686221 ( 5.51%) 426.32

[2] udp 3436128 ( 6.64%) 1196791303 ( 3.59%) 348.30

[3] dns 366550 ( 0.71%) 46654438 ( 0.14%) 127.28

[3] mcast 1588 ( 0.00%) 98456 ( 0.00%) 62.00

[3] realaud 97084 ( 0.19%) 21501796 ( 0.06%) 221.48

[3] halflif 59362 ( 0.11%) 9047215 ( 0.03%) 152.41

[3] starcra 17 ( 0.00%) 2173 ( 0.00%) 127.82

[3] everque 48 ( 0.00%) 5712 ( 0.00%) 119.00

[3] unreal 7 ( 0.00%) 1571 ( 0.00%) 224.43

[3] quake 12540 ( 0.02%) 2414996 ( 0.01%) 192.58

[3] cuseeme 6 ( 0.00%) 444 ( 0.00%) 74.00

[3] other 2889277 ( 5.58%) 1106333936 ( 3.32%) 382.91

[2] icmp 26019 ( 0.05%) 4367139 ( 0.01%) 167.84

[2] ipsec 3983336 ( 7.70%) 1756154718 ( 5.27%) 440.88

[2] ip6 1192 ( 0.00%) 356382 ( 0.00%) 298.98

[2] other 94432 ( 0.18%) 32470243 ( 0.10%) 343.85

[2] frag 62971 ( 0.12%) 72852344 ( 0.22%) 1156.92

>>>>

The post Ağınızda hangi protokol ne kadar kullanılıyor? first appeared on Complexity is the enemy of Security.

]]>The post OpenSSL ile wildcard sertifika üretimi first appeared on Complexity is the enemy of Security.

]]>OpenSSL ile Wildcard sertifika üretimi

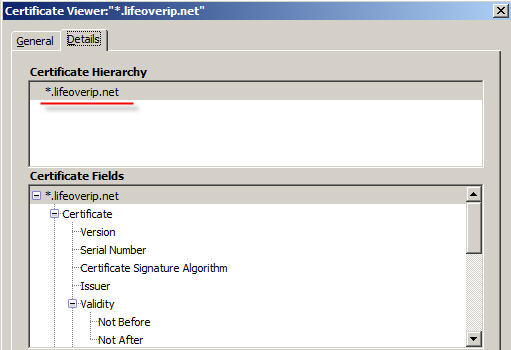

Wildcard sertifika üretiminin normal sertifika üretimlerinden farkı yoktur. Sadece host isminin yazıldığı alana www.lifeoverip.net yerine *.lifeoverip.net yazılması gerekir.

# openssl req -new -keyout ./wildcard.req -out ./wildcard.req -days 3652

Generating a 1024 bit RSA private key

…..++++++

…..++++++

writing new private key to ‘./wildcard.req’

Enter PEM pass phrase:

Verifying – Enter PEM pass phrase:

phrase is too short, needs to be at least 4 chars

Enter PEM pass phrase:

Verifying – Enter PEM pass phrase:

—–

—–

Country Name (2 letter code) [TR]:

State or Province Name (full name) [IStanbul]:

Locality Name (eg, city) []:

Organization Name (eg, company) [Lifeoverip Consultant Services]:

Organizational Unit Name (eg, section) []:Security

Common Name (eg, YOUR name) []:*.lifeoverip.net

Email Address []:[email protected]

Please enter the following ‘extra’ attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

Oluşturulan wildcard sertifika isteği yetkili bir CA’e gönderilip imzalaması istenebilir ya da kendi CA’nızı kullanarak imzalayabilirsiniz.

# openssl ca -policy policy_anything -out wildcard.crt -infiles wildcard.req

Using configuration from /etc/ssl/openssl.cnf

Enter pass phrase for /etc/ssl/sslCA/private/cakey.pem:

Check that the request matches the signature

Signature ok

Certificate Details:

Serial Number: 4097 (0x1001)

Validity

Not Before: Aug 14 08:36:12 2009 GMT

Not After : Aug 14 08:36:12 2010 GMT

Subject:

countryName = TR

stateOrProvinceName = IStanbul

organizationName = Lifeoverip Consultant Services

organizationalUnitName = Security

commonName = *.lifeoverip.net

emailAddress = [email protected]

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

Netscape Comment:

OpenSSL Generated Certificate

X509v3 Subject Key Identifier:

33:B8:C2:5A:08:92:E7:64:5D:25:E5:6D:F5:08:A8:9B:37:0A:BF:BE

X509v3 Authority Key Identifier:

keyid:13:F6:E5:86:48:EB:E5:6A:8A:CC:BC:72:28:75:0D:38:89:20:28:45

Certificate is to be certified until Aug 14 08:36:12 2010 GMT (365 days)

Sign the certificate? [y/n]:y

1 out of 1 certificate requests certified, commit? [y/n]y

Write out database with 1 new entries

Data Base Updated

Üretilen sertifikanın browserlar tarafından görünümü:

The post OpenSSL ile wildcard sertifika üretimi first appeared on Complexity is the enemy of Security.

]]>