The post “DDoS yapamadık ama hackledik” mantığı first appeared on Complexity is the enemy of Security.

]]> Sayfayı basitçe incelediğimde iframe üzerinden başka sayfalara oradan da sistemde çalışacak ve muhtemelen sistemi zombiye çevirecek bir java applet çalıştırmayı deniyordu. Detaylı inceleme yapmadan acaba URL inceleme servislerimiz ne bulacak diye sık kullandığım URL analiz servislerine danıştım. Tahmin ettigim gibi sistem sayfaya girenlere applet yüklemeye çalışıyor… Bu post-hacking yöntemiyle son zamanlarda sık karşılaşıyoruz.

Sayfayı basitçe incelediğimde iframe üzerinden başka sayfalara oradan da sistemde çalışacak ve muhtemelen sistemi zombiye çevirecek bir java applet çalıştırmayı deniyordu. Detaylı inceleme yapmadan acaba URL inceleme servislerimiz ne bulacak diye sık kullandığım URL analiz servislerine danıştım. Tahmin ettigim gibi sistem sayfaya girenlere applet yüklemeye çalışıyor… Bu post-hacking yöntemiyle son zamanlarda sık karşılaşıyoruz.

Sözü burada kötücül yazılım inceleme uzmanı yan komşu Mert’e bırakıp güzel bir haftalık yazı çıkarmasını bekliyoruz:)

| Request: GET /link.jar |

| Response: 200 “OK” |

http://scanner.novirusthanks.org/analysis/60daeccd8ac47cf01be292800352320d/cmlvcmV5LmNvbS50cg==/

http://anubis.iseclab.org/?action=result&task_id=1fa5f46fa16ed1f648502ab5c69291b1a&format=html

http://www.urlvoid.com/scan/riorey.com.tr

The post “DDoS yapamadık ama hackledik” mantığı first appeared on Complexity is the enemy of Security.

]]>The post Online CTF Çözümleri first appeared on Complexity is the enemy of Security.

]]>Oldukça yorucu olmasına rağmen zevkli bir yarışma(oyun) geçirdik, katılan ekiplerden bazılarının gerçekten “ekip” olması ve adımları çok hızlı geçmesi sonucu aslında tam verim alamadık, belki daha fazla adımlı ve esnek bir yarışma yapmak daha faydalı olacaktır. Yarışmayı oyun olarak görüp katılan tüm ekiplere teşekkür ederim. Bu tip yarışmaların sayısı ve kalitesi arttıkça bilgi güvenliğine verilen önem de artacaktır ve bilgi güvenliği konularının kavranması daha da kolaylaşacaktır diye düşünüyorum.

Çözüm dosyasında yazanlara eklemek isteyenler olursa bana [email protected] adresinden ulaşabilir ve istenilen eklemeleri gerçekleştirebilir.

The post Online CTF Çözümleri first appeared on Complexity is the enemy of Security.

]]>The post Güvenlikçiler Nasıl Hacklenir? – I first appeared on Complexity is the enemy of Security.

]]>Ilgili hacker gurubu hacklediği sistemlerden tüm bilgileri alarak internet üzerinden yayınladı, hacklenen sistemlerde çıkan güvenlik eksiklikleri ayrı bir yazının konusu olacak kadar geniş.

Hack olayının detaylarına baktığımda net olarak hangi sebepten sistemlere sızıldığını bulamadım.

Kisisel tahminlerim: sistemlerin tutuldugu hosting firmasında gerekli L2/L3 önlemlerinin alınmaması sebebiyle MITM olayının gerçekleştirildiği(Geçtğimiz yıl Metasploit.com bu şekilde hacklenmişti)diğeri de ilgili sistemlerde kurulmuş ama sonradan güncellemesi unutulmuş web yazılımlarında çıkan açıklıklar.

Her ne kadar ilkinin uygulaması daha kolay olsa da günümüzde ikinci tip güvenlik hatalarına daha çok rastlıyoruz. Zira arp spoof yapabilmek için hedef sistemle aynı hostingde aynı subnette bulunma zorunluluğu var. Unutulmuş web uygulamasını ise herkes biraz deneyerek bulabilir.

Mesela bir CMS sistemi kurup üzerine çeşitli eklentiler koyuyoruz, güvenlik konusunda biraz dikkatli iseniz kullandığınız CMS yazılımını açıklıklarını takip ediyor ama CMS üzerindeki eklentilerin güvenliği genelde gözden kaçabiliyor. Ya da test amaçlı kurduğunuz x web uygulamasını unutuyoruz ve bir tarihte unuttuğumuz o sistemde ciddi güvenlik açığı çıkıyor ve bu açıklık bizim tüm sistemimizi hatta sistemimizin bulunduğu tüm ip aralığını riske sokuyor.

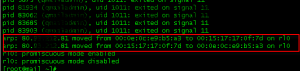

Geçenlerde her iki yöntemi de yaşadım. Gecen hafta saldırganın biri benim de sistemlerimin bulunduğu hosting firmasında bir Windows makineyi ele geçirerek tüm networke arp spoof yapmaya başladı. Arp spoof sonrası aynı subnette bulunan diğer makinelere hiç ulaşılamıyordu, sanırım tecrübesiz hacker sadece arpspoof yapabilmişti ama kendisine gelen paketleri forward etmeyi başaramamıştı ya da başka bir sebepten makineler ulaşılamaz halde idi.

Kendi sistemimde gatewayin MAC adresi sabit girili olduğu için ben ulaşabiliyordum. Hemen sisteme girip tcpdump ile ağı dinlemeye aldım ve ortamda bir makinenin gateway için sahte mac adresleri yaydığını gördüm.

Saldırıyı yapan sistemi bulmak biraz zor oldu. Zira saldırgan MAC adresini spoof ederek arp poisoning yapıyordu.

Saldırı gecesinin sabahında ilgili makinenin yöneticileri uyarılarak önlem alındı fakat o networkde saldırıya maruz kalıp da cleartext protokol kullanan tüm uygulamalar hala risk altında.

Diğer maddeyi(unutulmuş eski web uygulaması) de dün yaşadım. Açmayı düşündüğümüz portal için 2-3 ay öncesinde bir forum yazılımı kurmuştum. Bir şekilde vakit ayıramadığım için portalın açılması gecikti ve ben de orada ne kurulu ne değil unuttum.

Dan Kaminsy’nin hacklenmesi sonrasında sistemlerimde ek güvenlik taramaları yaparken bir de ne göreyim üzerinde sağlam SQL Injection açıklığı barındıran bir forum uygulamasına sahipmişim. Hemen ilgili uygulamayı kökünden kazıyarak sistemde uzaklaştırdım ama sistemimde buna benzer kurup da kullanmadığım uygulamaların olmasından şüphelendim. Sistemime kurduğum her uygulamanın kaydını tutmuş olsam bu sıkıntıyı yaşamazdım.

Şimdi kullanacağım web uygulamaları için otomatik yama takibi yapan bir sistem arayışındayım. Yani ben kullanmak istediğim ve kurduğum sistemlerin isimlerini gireceğim, bir uygulama da günlük olarak bu yazdığım web uygulama/ve bileşenleri için gidip güvenlik duyurularını inceleyerek beni bilgilendirecek.

The post Güvenlikçiler Nasıl Hacklenir? – I first appeared on Complexity is the enemy of Security.

]]>The post TTNet ADSL Ücretsiz Kullanma Rehberi first appeared on Complexity is the enemy of Security.

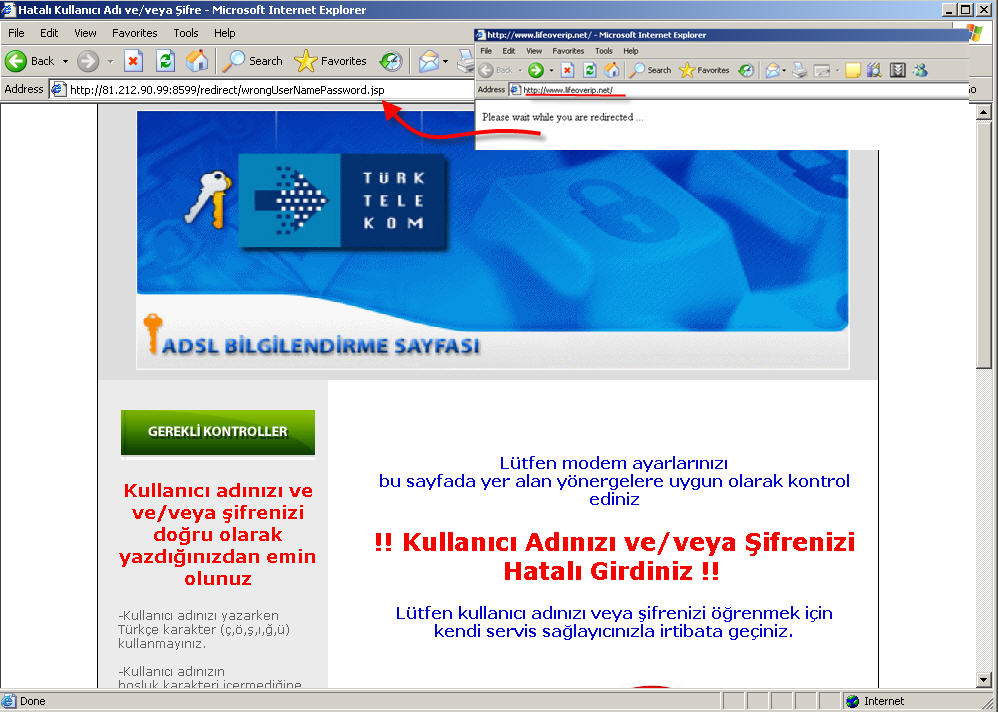

]]>Yazma sebebim: Yaklasik bir hafta oncesinde arabayla mahalleye girerken bir cukura dustum, kime kizacagim konusunda dusunurken apartmanda Telekomdan amcalari gordum. Kisa bir selamdan sonra “Hayirdir yine ne calismasi?” soruma hatlarinizi degistiriyoruz, artik daha iyi cekecek internetiniz cevabi aldim. Sevindirik bir sekilde eve gittim , birkac saat sonrasinda internet ihtiyaci hissedip makinemin basina oturdum. Bir de ne goreyim her baglanmak istedigim sitede TTNet’in ozel bir sayfasına yönleniyorum. Hani su kullanıcı adı/parola bilgilerinizi yanlıs girdiniz diyip yonlendirildigimiz meşhur sayfa.

Oysa bir iki saat öncesine kadar Internette sorun yok diyor ev halkı. Neyse dedim herhalde fatura felan odemedik kestiler yine. Hemen 3G modemini takarak fatura islemlerini hallettim ve aynı gün tekrar bağlantıyı denedim, nafile…

Olayın üzerinden 3 gün geçti, ben 3G üzerinden bağlanabildiğim için hatta 1 Ağustos itibariyle tamamen ADSL hattımı kapattırmayı düşündüğüm için pek takmadım ama şeytan habire zihnimi kurcalayıp öğren bunu öğren diye rahatsız ediyordu ben de şeytana uyarak biraz sistemi kurcaladım.

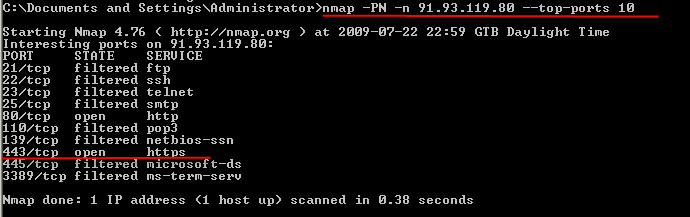

Birkaç deneme sonrasında önce dışarıya UDP53 portunun açık olduğunu gördüm, dışarda bulunan sistemlerimde 53/UDP de çalışan VPN sunucu olduğu için ilk olarak oradan çıkmayı denedim ama sonradan hosting firmasının yeni kurduğu IPS’e takıldığımı gördüm . Mecburen port değiştirmem gerekti. Biraz uğraştıktan sonra dışarıya açık başka UDP portu bulamadığım için TCP portlarını denemeye başladım. Neyseki TCP’de şansım yaver gitti ve 80 ve 443. portları açık buldum.

80. port klasik yönlendirme portu olduğu için ona bulaşmadım. Zira önümdeki sistem authentication aşamasını geçememiş kullanıcıların tüm HTTP isteklerini yukarda gördüğünüz çirkin(!) sayfaya yönlendiriyor. Ama 443. portu gayet iyi çalışıyordu. Hemen bildigim HTTPS sitelerini denedim(Gmail, yahoo, RApidshare:) ve sorunsuz, hızlı bir şekilde bağlanabildim.

Şimdi merakım ben authentication aşamasını geçmediğim için harcayacağım trafik faturamda gozukecek mi? Tahminim kullanılan altyapı müşteri kendini sisteme tanıttıktan sonda aldığı ip adresi için faturalama yapıyor. Yine de gerçeği ay sonu göreceğim ya da TTnet’den bir arkadaşa hem yapının nasıl çalıştığını hem de bu portları (UDP/53, TCP/443))neden açık bıraktıklarını soracağım.

Ek Not: Ultrasurf gibi bir proxy kullanirsaniz her sitenin HTTPS’ine gerek duymadan istenilen sitelere rahatlikla ulasabilirsiniz. Amaciniz başka protokoller(SSH, SMTP vs) kullanmak ise SSH port forwarding ya da openVPN denemenizi öneririm. Ultrasurd, openvpn, ssh port forwarding kelimeleri yabanci geldiyse blogdaki search ozelligi ile bu kelimeleri aratabilirsiniz.

The post TTNet ADSL Ücretsiz Kullanma Rehberi first appeared on Complexity is the enemy of Security.

]]>The post Windows sistemlerde sertifika guven(siz)ligi first appeared on Complexity is the enemy of Security.

]]>

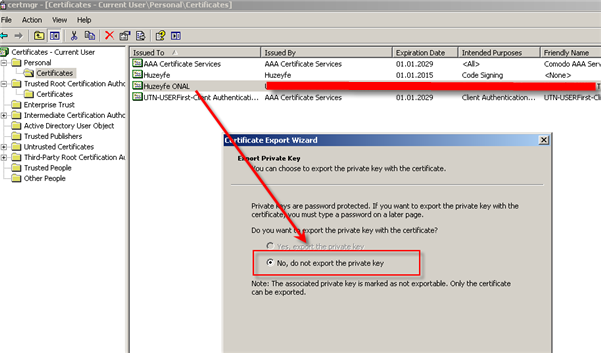

Yukardaki çıktı “export edilemez” olarak işaretlenmiş bir sertifikayı export etmek isterken alınmış bir ekran görüntüsüdür. Açıkça görüleceği gibi sertifikanın priv. keyini export etmeye izin vermiyor.

Geçenlerde bir nedenden dolayı export edilemez bu gizli keye ihtiyacım oldu. Windows’un derinliklerinden hic anlamadığım için nasıl yapılır bir fikir yürütemiyordum ki Fatih‘in gönderdiği Hakin9 dergisini okurken tam da istediğimi şeyi anlatan bir makale ile karşılaştım. Makalenin başlığı “Exporting Non-exportable Windows certificates” gibi bir şeydi. Hemen iştahla yazıyı okudum ve uygulamaya çalıştım. Makalenin ana teması eğer “Windows bu gizli anahtara bir şekilde ulaşabiliyorsa biz de ulaşabiliriz” idi…

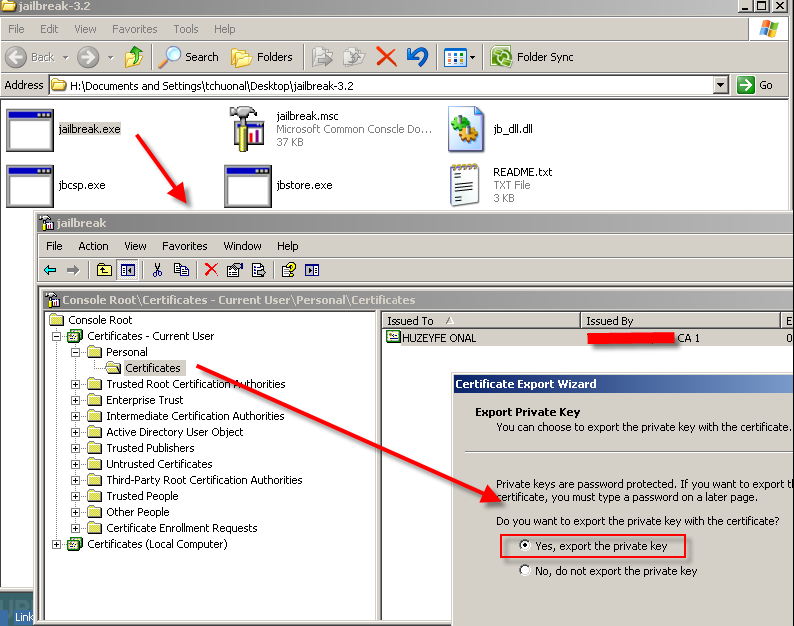

Neyse yazıyı okudum mantığını iyice anladım ama windows derinliklerini iyi bilmediğim için pek gerçekleştiremedim. Ben de her tembel güvenlikci gibi uğraşmak yerine hazırını aramaya devam ettim. Çok sürmeden istediğimi tam Windows ortamlarına uygun şekilde(tek fare tıklamasıyla) yapan başka bir yazılımla karşılaştım ve mutlu sona ulaştım.

Alttaki çıktı Jailbreak yazılımını kullanarak export edilemez gizli anahtarı herhangi bir sıkıntı yaşamadan export edebildiğimin ekran görüntüsü.

The post Windows sistemlerde sertifika guven(siz)ligi first appeared on Complexity is the enemy of Security.

]]>The post Hosting firmaniz ne kadar guvenli? first appeared on Complexity is the enemy of Security.

]]> Hosting firmaniz ne kadar guvenli diye bir soru sorsam sanirim buyuk bir cogunluk ya durumu bilmiyordur ya da guvensiz yanitini verecektir.

Hosting firmaniz ne kadar guvenli diye bir soru sorsam sanirim buyuk bir cogunluk ya durumu bilmiyordur ya da guvensiz yanitini verecektir.

Benim kisisel tecrubem hosting firmalarinin genelde guvenlige onem vermedikleri. Bununla birlikte yurtdisindaki hosting firmalarinin fiyat/performans oraninda Turkiye’deki firmalara gore iyi oldugu yonunde(Turkiye’de de isini ciddiye alarak yapan iyi hosting firmalari oldugunu biliyorum).

Tabi bu iyilik guvenlikten ne anladigimiza gore degisir. Sistemlerin onune Firewall, wep application firewall ya da ips vs koyulmasi biraz luks kaciyor cogu firma icin. Oysa bu tip sistemlerin acik kaynak kodlu yazilimlar kullanilarak yapilsa o kadar cok maddi yatirim gerektirmedigini bilseler durum belki degisir. Her neyse amacim firmalarin boyle luks(!) guvenlik onlemlerini neden almadiklarini elestirmek degil, cok daha basitini veremeyenlere catmak. Evet hala birden fazla musterisini ayni ortama hicbir segmentasyon yapmadan koyan firmalar var… Bu da bir musterinin digerinin trafigini tamamen izleyebilmesi manasina geliyor. Hatirlarsaniz Metasploit’in ana sayfasi da benzeri bir eskiklikten hacklenmisti(defacement).

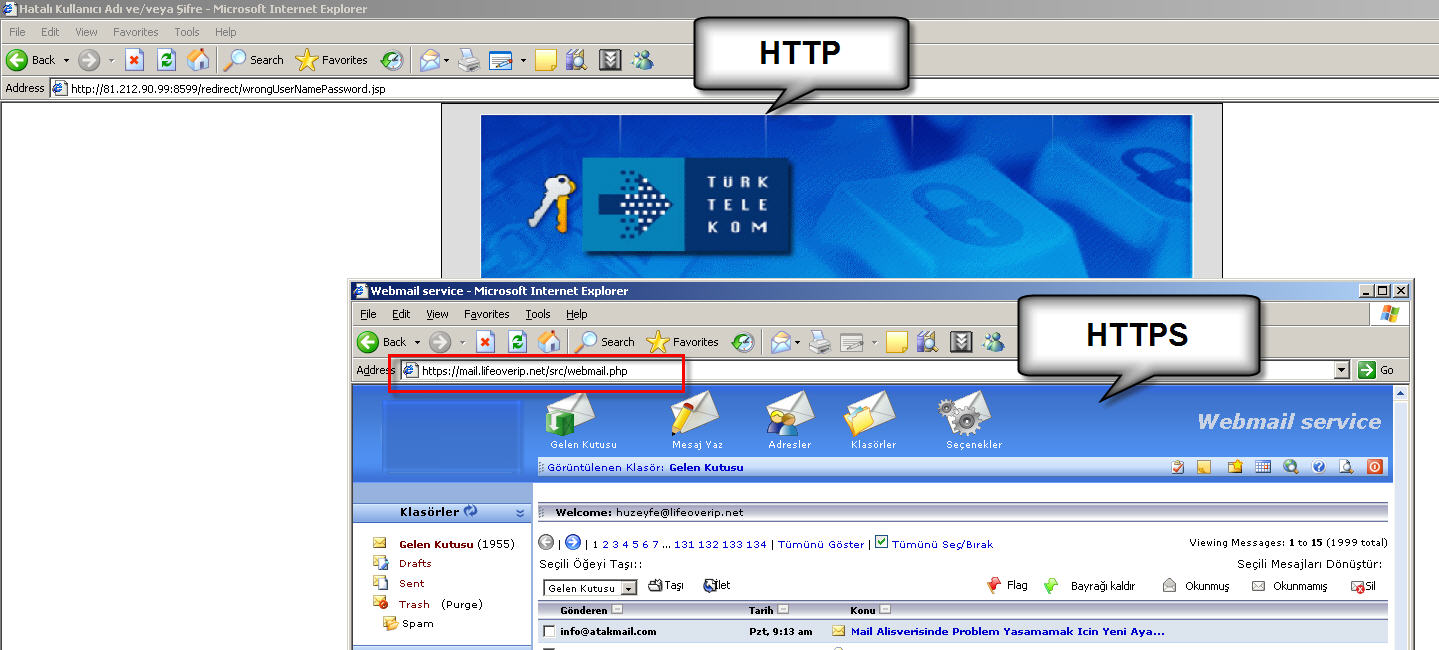

Gecenlerde lifeoverip.net’in calistigi sisteme login olduktan sonra klasik olarak ilk calistirdigim komutun ciktisinda (dmesg) gateway’in MAC adresinin degisiklige ugradigini gordum ve tabi olarak huysuzlandim. Bunun iki manasi olabilirdi; hosting firmam benim sistemimi herhangi bir segmentasyona tabi tutmadan baskalari ile ayni ortama dahil etmisti ve oradan birileri arp spoofing ile gateway ile arama girmisti ya da onumuzdeki Firewall/router cluster vs calisyordu aktif sistem pasif duruma gecti ve gateway’e ait mac adresi degismis oldu.

Hemen ilgili kisilerle irtibata gecip ne oldugunu anlamaya calistim fakat net bir cevap alamadim. Ben de yapabilecegimin en iyisini yaparak gateway’in mac adresini sabitledim. Tabi gateway uzerinde de benim mac adresimi sabitlemedikten sonra bu pek bir koruma saglamayacak ama simdilik elden bu geliyor diyerekten onlemimi aldim.

Siz siz olun kullandiginiz hosting firmasini secerken guvenlik konusuna da dikkat etmeye calisin. Yoksa sunucunuz uzerinde cleartext kullanan her uygulamanin trafigi baskalari tarafindan okunabilir.

The post Hosting firmaniz ne kadar guvenli? first appeared on Complexity is the enemy of Security.

]]>