The post Sucuri, ağ tabanlı bütünlük doğrulama/kontrol servisi first appeared on Complexity is the enemy of Security.

]]>

Sucuri, internet üzerinden çeşitli hizmetler veren bir servis. Bu servislerin arasında Sucuri NBIM(Network-based Integrity Monitoring) günümüz internet dünyasında biz güvenlikcilerin çok işine yarayacak bir servis.

Sucuri NBIM ile ne yapabilirsiniz?

Sahibi olduğunuz domainleri ekleyerek bu domainlere ait DNS, whois, site içeriği, karalistelere girme durumu, SSL sertifika durumu gibi bilgilerin değişip değişmediğini 7X24 kontrol ettirebilir ve değişiklik anında size haber vermesini sağlayabilirsiniz

Mesela domain adresiniz sizin haberiniz olmadan başka bir yere mi yönlendirildi? Ya da DNS admininiz yanlışlıkla DNS kayıtlarınız la mı oynadı? Normalde bu tip değişiklikleri uzun zaman sonra farkedersiniz(Ya mailleriniz gelip, gitmez, ya da birileri sayfanıza ulaşılamadığını söyler). Sucuri ve benzeri hizmetleri kullanarak bu tip sorunlardan 10 dakikada haberdar olabilirsiniz. Kısacası Sucuri disk üzerindeki dosyaların değişikliklerini bildiren Tripwire ile aynı işlemi yapar, tek farklı Tripwire disk üzerinde, Sucuri internet üzerinde işlem yapar.

Mesela bir domainin registrar firmasını değiştirdiniz ya da whois bilgileriyle oynadınız, hemen size aşağıdaki gibi bir mail gelecektir.

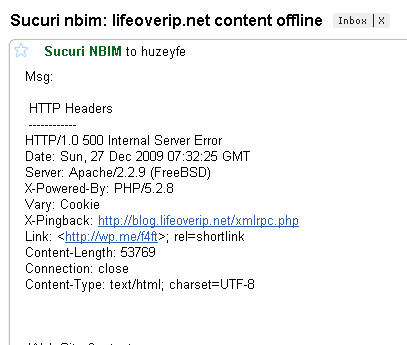

Ya da sayfanızda bir içerik değişikliği olduysa aşağıdaki gibi bir uyarı alırsınız.

Sayfa içeriğindeki basit değişiklikleri devamlı mail ile almak istemiyorsanız arabirimden istemediğiniz aralıktaki değişiklikleri iptal etme seçeneği de var.

Bir de SMS ile uyarma destegi ve uzaktan servislerin up olup olmamasını da ekleseler tadından yenmez. Yakın gelecekte bu servis parali olursa ucretsizini yapacagim diye de soz vereyim:)

The post Sucuri, ağ tabanlı bütünlük doğrulama/kontrol servisi first appeared on Complexity is the enemy of Security.

]]>The post 10 Soruda Pentest(Penetrasyon Testleri) first appeared on Complexity is the enemy of Security.

]]> karşılaştığım belirli sorular oluyor, bunlara toptan cevap olması adına 10 soruda pentest konulu bir yazı hazırladım. Pentest nedir, neden yaptırmalıyım, kime nasıl yaptırmalıyım gibi sorulara cevap arıyoruz. Sizin de bu konu hakkında fikirleriniz varsa yorumlarınızla zenginleştirebilirsiniz.

karşılaştığım belirli sorular oluyor, bunlara toptan cevap olması adına 10 soruda pentest konulu bir yazı hazırladım. Pentest nedir, neden yaptırmalıyım, kime nasıl yaptırmalıyım gibi sorulara cevap arıyoruz. Sizin de bu konu hakkında fikirleriniz varsa yorumlarınızla zenginleştirebilirsiniz.

Öncelikle pentest kavramından ne anladığınızı ve ne beklediğinizi bilmek size bu süreçte yardımcı olacaktır. Zira ne olduğunu bilmediğiniz bir servisi alarak sonradan bu muydu yani? Bu kadar parayı bu iş için mi verdim ya da bu sistemlere neden baktırmadım gibi sorular sormayın kendinize.

1)Pentest nedir? Vulnerability assessment ve risk asssessment kavramlarından farkı nedir?

Pentest tanımı: Belirlenen bilişim sistemlerine mümkün olabilcek her yolun denenerek sızılmasıdır. Pentest de amaç güvenlik açıklığını bulmaktan öte bulunan açıklığı değerlendirip sistemlere yetkili erişimler elde etmektir.

Pentest çeşitleri: Whitebox, blackbox, graybox olmak üzere genel kabul görmüş üç çeşidi vardır. Bunlardan blackbox bizim genelde bildiğimiz ve yaptırdığımız pentest yöntemidir. Bu yöntemde testleri gerçekleştiren firmayla herhangi bir bilgi paylaşılmaz. Firma ismi ve firmanın sahip olduğu domainler üzerinden firmaya ait sistemler belirlenerek çalışma yapılır.

Diğer yöntemlerde pentest yapacak firmayla belirli bilgiler paylaşılır.

Vulnerability Assessment(zaafiyet tarama): Belirlenen sistemlerde güvenlik zaafiyetine sebep olabilecek açıklıkların araştırılması. Bu yöntem için genellikle otomatize araçlar kullanılır(Nmap, Nessus, Qualys vs)gibi.

Risk assessment tamamen farklı bir kavram olup pentest ve vuln. assessmenti kapsar. Zzaman zaman technical risk assessment tanımı kullanılarak Vulnerability assessment kastedilir.

2)Neden Pentest yaptırmalıyım?

Sahip olduğunuz bilişim sistemlerindeki güvenlik zaafiyetlerinin üçüncü bir göz tarafından kontrol edilmesi ve raporlanması proaktif güvenliğin ilk adımlarındandır. Siz ne kadar güvenliğe dikkat ederseniz birşeylerin gözünüzden kaçma ihtimali vardır ve internette hackerlarin sayısı ve bilgi becerisi her zaman sizden iyidir. Hackerlara yem olmadan kendi güvenliğinizi Beyaz şapkalı hackerlara test ettirmeniz yararınıza olaacktır.

Ek olarak PCI, HIPAA gibi standartlar da Pentest yaptırmayı zorunlu tutmaktadır.

3)Pentest projesinin planı nasıl olmalıdır?

Yaptırılacak pentestden olabildiğince çok verim alabilmek için her işte olduğu gibi burada da plan yapmak gerekir. Pentest planınıza en azından aşağıdaki soruları cevaplayarak hazırlayın

- Pentest’in kapsamı ne olacak?

- Sadece iç ağ sistemlerimimi, uygulamalarımı mı yoksa tüm altyapıyı mı test ettirmek istiyorum

- Testleri kime yaptıracağım

- Ne kadar sıklıkla yaptırmalıyım

- Riskli sistem ve servisler kapsam dışı olmalı mı yoksa riski kabul edip sonucunu görmelimiyim.

- DDOS denemesi yapılacak mı

4)Firma secimi konusunda nelere dikkat etmeliyim?

Pentest yapacak firma ne kadar güvenili olsa da-aranizda muhakkak imzalı ve maddeleri açık bir NDA olmalı- siz yine de kendinizi sağlama alma açısından firmanın yapacağı tüm işlemleri loglamaya çalışın. Bunu nasıl yaparsınız? Firmanın pentest yapacağı ip adres bilgilerini isteyerek bu ip adreslerinden gelecek tum trafiği Snort veya benzeri bir yazılım kullanarak loglayabilirsiniz.

- Özellikle web trafiği -ki en kirik bilgiler burada çıkacaktır- Snort ile cok rahatlıkla sonradan incelendiğinde anlaşılacak şekilde kaydettirilebilir.

- Firmada test yapacak çalışanların CVlerini isteyin . Varsa testi yapacak çalışanların konu ile ilgili sertifikasyonlara sahip olmasını ercih edin.

- Testi yapacak çalışanların ilgili firmanın elemanı olmasına dikkat edin.

- Firmaya daha önceki referanslarını sorun ve bunlardan birkaçına memnuniyetlerini sorun.

- Mümkünse firma seçimi öncesinde teknik kapasiteyi belirlemek için tuzak sistemler kurarak firmaların bu sistemlere saldırması ve sizin de bildiğiniz açıklığı bulmalarını isteyin.

- Firmadan daha önce yaptığı testlerle ilgili örnek raporlar isteyin.

- Testlerin belirli ip adreslerinden yapılmasını ve bu ip adreslerinin size bildirilmesini talep edin.

- Firmaya test için kullandıkları standartları sorun.

- Firmanın test raporunda kullandığı tüm araçları da yazmasını isteyin.

- Pentest teklifinin diğerlerine göre çok düşük olmaması

Penetration test firmanın özel işi mi yoksa oylesine yaptığı bir iş mi? Bu sorgu size firmanın konu hakkında yetkinliğine dair ipuçları verecektir.

5)Pentest yapan firmadan sonuç olarak neler beklemeliyim?

- Yöneticilere ve teknik çalışanlara özel iki farklı rapor

- Raporların okunabilir ve anlaşılır olması

- Testler esnasında keşfedilen kritik seviye güvenlik açıklıklarının anında bildirilmesi

- Pentest raporunun şifreli bir şekilde iletilmesi

6)Pentest sonrası nasıl bir yol izlemeliyim?

Pentest yaptırmak ne kadar önemliyse sonuçlarını değerlendirip aksiyon almak çok daha önemlidir.Malesef ki yaygın olarak yapılan yanlış sadece pentest yapıp raporu incelemek oluyor. Pentest sonrası açıklıkların kapatılmaması ve bir sonraki pentestde aynı açıklıkların tekrar çıkması sık karşılaşılan bir durumdur.

- Pentest raporlarının üst yönetimle paylaşılıp yönetim desteğinin alınması

- Sonuçlarının basit açıklıklar olarak değil, bir risk haritası kapsamında yönetime sunulması(bu açıklık hackerlar tarafından değerlendirilirse şu kadar kaybımız olur gibisinden)

- Raporu detaylıca inceleyip her bir açıklığın kimin ilgi alanına girdiğinin belirlenmesi

- Sistem yöneticileri/yazılımcılarla toplantı yapıp sonuçların paylaşılması

- Açıklıkların kapatılmasının takibi

- Bir sonraki pentestin tarihinin belirlenmesi

7)Turkiye’de pentest yapan hangi firmalar var?

Benim 2000 yılından beri çeşitli ortamlarda çalıştığım, raporlarını incelediğim ve ortanın üzerinde kabul ettiğim Pentest firmaları :

Güncel liste için http://blog.lifeoverip.net/2010/01/27/turkiyedeki-bilgi-guvenligi-firmalari/ adresini ziyaret edebilirsiniz.

- BGA Bilgi Güvenliği Eğitim ve Danışmanlık Ltd. Şti https://www.bgasecurity.com/

- Pro-G

- Nebula Bilişim Hizmetleri

- ADEO

- BizNet

- GamaSec

- Tubitak UEKAE

- Lostar B.G

Bunların haricinde bir de bireysel olarak bu işi yapanlar var. Bu konuda eğer pentest yapan kişiyi iyi tanımıyorsanız kişi yerine firmayı tercih etmeniz faydalı olacaktır.

8)Pentest konusunda kendimi geliştirmek için izleme gereken yol nedir?

Pentest konusunda kendinizi geliştirmek için öncelikle bu alana meraklı bir yapınızın olmasın gerekir. İçinizde bilişim konularına karşı ciddi merak hissi , sistemleri bozmaktan korkmadan kurcalayan bir düşünce yapınız yoksa işiniz biraz zor demektir. Zira pentester olmak demek başkalarının düşünemediğini düşünmek, yapamadığını yapmak ve farklı olmak demektir.

Bu işin en kolay öğrenimi bireysel çalışmalardır, kendi kendinize deneyerek öğrenmeye çalışmak, yanılmak sonra tekrar yanılmak ve doğrsunu öğrenmek. Eğitimler bu konuda destekci olabilir. Sizin 5-6 ayda katedeceğiniz yolu bir iki haftada size aktarabilir ama hiçbir zaman sizi tam manasıyla yetiştirmez, yol gösterici olur.

Pentest konularının konuşulduğu güvenlik listelerine üyelik de sizi hazır bilgi kaynaklarına doğrudan ulaştıracak bir yöntemdir.

Linux öğrenmek, pentest konusunda mutlaka elinizi kuvvetlendirecek, rakiplerinize fark attıracak bir bileziktir. Bu işi ciddi düşünüyorsanız mutlaka Linux bilgisine ihtiyaç duyacaksınız.

9)Pentest için hangi yazılımlar kullanılır?

Açıkkod Pentest Yazılımları: Nmap, Nessus, Metasploit, Inguma, hping, Webscarab, jtr, W3af

Açık kodlu bilinen çoğu pentest yazılımı Backtrack güvenlik CDsi ile birlikte gelir. Bu araçları uygulamalı olarak öğrenmek isterseniz https://www.bgasecurity.com/egitim/kali-linux-101-egitimi/ eğitimine kayıt olabilirsiniz.

Ticari Pentest Yazılımları: Immunity Canvas, Core Impact, HP Webinspect, Saint Ssecurity Scanner

Bu araçların yanında araçlar kadar önemli olan pentest metodolojileri vardır. Bunların da araçlar kadar iyi bilinmesi ve kullanılması gerekir.

OWASP guide, NIST, ISSAF, OSTTM

10)Pentest konusunda hangi eğitimler vardır?

- SANS’ın Pentest eğitimleri

- Pentest eğitimleri

- Ec-Council Pentest eğitimleri

- http://www.penetration-testing.com/

The post 10 Soruda Pentest(Penetrasyon Testleri) first appeared on Complexity is the enemy of Security.

]]>The post 5651 Sayılı Kanun ve Şirketlerin Sorumlulukları first appeared on Complexity is the enemy of Security.

]]>Roportajda dikkatimi en çok çeken satırlar aşağıdakiler.

Şunu da belirtmekte fayda var ki, sektörde yer sağlayıcı ve İnternet toplu kullanım sağlayıcıların tutmaları gereken loglara ilişkin çeşitli programların hazırlanıp satıldığı görülmektedir. Bu programların bir kısmı mevzuattan doğan yükümlülüklerin çok üstünde, anayasal hak ve özgürlükleri ihlal edecek derecede loglama yapmaktadır. Dolayısıyla ilgililerin bu hususta daha dikkatli olması ve yalnızca ilgili mevzuatca kendilerinden beklenen yükümlülükleri yerine getirmesinin uygun olacağı değerlendirilmektedir.

Ben de çevremden fazlasıyla kanunun isteğinden çok fazla loglama yapmak isteyenlerin garip talepleriyle karşılaşıyorum.Sanirim birileri urunlerini farkli gostermek ve sattirmak icin bu tip yollara basvuruyor.

Aşağıdaki linklerden bu roportajlara ulaşılabilir.

| 5651 Sayılı Kanun Şirketlere Ne Sorumluluk Getiriyor? – 6 |

| 5651 Sayılı Kanun Şirketlere Ne Sorumluluk Getiriyor? – 5 |

| 5651 Sayılı Kanun Şirketlere Ne Sorumluluk Getiriyor? – 4 |

| 5651 Sayılı Kanun Şirketlere Ne Sorumluluk Getiriyor? – 3 |

| 5651 Sayılı Kanun Şirketlere Ne Sorumluluk Getiriyor? – 2

5651 Sayılı Kanun Şirketlere Ne Sorumluluk Getiriyor? – 1

|

The post 5651 Sayılı Kanun ve Şirketlerin Sorumlulukları first appeared on Complexity is the enemy of Security.

]]>The post 5651sayili kanun hakkinda belgeleme calismasi first appeared on Complexity is the enemy of Security.

]]>Uzun suredir bu konuda ticari is yapan firmalardan kanunun teknik olarak açıklanması ile ilgili bir çalışma bekliyordum(Bir tek koc.net basit bir sayfa ile katilmis durumda). Zira kanun bu kriz ortamında bilişim sektörü için çok güzel fırsatlar sunuyor.

Danışmanlık yaptığım bir firma için hazırladığım mini raporun sonucuna göre eğer değerlendirilebilirse bu konudan 2009 yılı içerisinde 4-5 milyon dolar kar edilebilir. Fiyat abartili gelebilir belki ama yaptığım çalışma tamamen sayısal bilgilere dayanıyor ve bunun 1/10’u kadar yatırımı sadece yakinen tanıdığım arkadaşlar yapmış durumda.

Beklediğim olmayınca ben de birkaç arkadaşla konuyu paylaşarak böyle bir çalışmanın içerisine girmeye karar verdim. Yapacağımız iş temelde 5651 için teknik çözümler üretmek, varolan çözümleri, ürünleri tanıtmak. Kısaca 5651 sayılı kanun hakkında derli toplu bir bilgi havuzu oluşturmak ve bu konuda danışmanlık yapmak.

Bu kapsamda bildiklerimizi, öğrendiklerimizi bir blog sayfasinda ya da bir wiki sayfasinda paylaşacağız.

Çalışmaya yardımcı olmak isteyen arkadaşlardan ricam kanunu kendi sirketinde, baska sirketlerde uygulamaya baslamislarsa kisaca firma ismi vs vermeden isi hangi urunlerle nasil yaptiklarina dair yorumlar yorumlarini almak.

Ornek yorum:

Sirketim, kurumum kanuna gore şu kategorilere(Erişim sağlayıcı, İçerik sağlayıcı:, Yer sağlayıcı, Toplu kullanım sağlayıcı ticari amacli Toplu kullanım sağlayıcı) giriyor.

Bunun icin su su ticari/acik kod urunu kullandim.

Su sorunlarla karsilastim vs diye yazmaniz yeterli.

Adres olarak [email protected] adresini kullanabilirsiniz.

The post 5651sayili kanun hakkinda belgeleme calismasi first appeared on Complexity is the enemy of Security.

]]>The post Bilgi Guvenliginin Neresindeyiz? first appeared on Complexity is the enemy of Security.

]]>Anketteki sonuclar sektordeki bir guvenlikci tarafindan da tahmin edilebilecek seyler. Yine de bunun bir araştırma ile ortaya dökülmesi güzel. Yazıda başlık olarak kabul ettiğim fakat içerik olarak katılmadğım noktalar var.

Bu yazi ile dikkat cekmek istedigim konu Turkiye olarak Bilgi guvenliginin neresindeyiz? Ilerliyor muyuz , geriliyor muyuz ya da ilerliyor gorunup aslinda yerimizde mi sayiyoruz.

Öncelikle bu konuya bircok guvenlikcinin aksi yonde baktigimi belirtmek isterim. Bunun sebebi de aslında piyasadaki “güvenlikci” arkadasların çoğunun temelinin teknik olmaması ya da güvenlik sektörüne sonradan ihtiyac olundugu icin ve/ya heyecan verici oldugu icin katılmıs olmaları .

Genel bakis acisi sudur: firmalara awareness olusturduysak, ilgili guvenlik urunlerini aldirmayi basardiysak bu bizim ilerledigimiz yonunde bir isarettir. Evet bu gorus bazi eksik yonlerine ragmen dogrudur.

Fakat bu gorus sunu aciklayamamaktadir. Neden hala buyuk olcekli ve guvenligi önemli olarak degerlendiren kurumlarda cok ciddi acikliklar cikmaktadir? Bunun cevabına eger klasik mantıkla “Güvenlik bir süreçtir” ya da “tam manası ile Güvenlik” olmaz diyorsanız güvenliğin ne olduğunu en basitinden öğrenmek üzere Security Engineering kitabini okumanizi tavsiye ederim.

Umulan şudur ki bir firma Firewall’unu alip IPS’ini yerlestirsin, bu da yetmesin onunde-arkasina bir yerlere Web Application Firewall, vs koysun ve sonra rahatına baksın. *

Malesef teoride kulaga hos gelen bu yaklasim pratikte dönmüyor. Çok uzaklarda örnek aramadan kendi gördüğüm ortamlardan örnek verebilirim. Her üçünün de kurulu olduğu

sistemler orta-ileri düzey bir hacker tarafından “rahatlıkla” hacklenebiliyor. Ve bu hacklenmenin tek mesulu ortamda kurulu olan sistemler değil o sistemleri yöneten

adminler/güvenlikciler.

Bunun sebebi -benim izlenimlerime göre- özde değil sözde bir anlayışla hareket edilmesi. Diğerlerini bilmem ama güvenlik sektörü pek öyle klasik mantıkla ele alınabilecek bir sektör değil. Bazı arkadaşlar ben bu şekilde konuşunca hemen karşı atağa geçip kendi sektörünle ilgili yorum yaptığın için yanılıyorsun vs diyorlar.

Yanılma payım olsa da güvenlik sektörü diğerlerine göre farklıdır ve daha fazla ilgi ister. Bugün silah kullanmayı kılavuzunda okuyarak öğrenebilirsiniz ama heran yanlışlıkla ayağınıza sıkma riskiniz vardır. Güvenlik ürünleri de böyledir, sadece kullanma kılavuzuna bakarak yönetilecek ürünler olarak görülürse cok ciddi tehlikeleri es geçmiş olursunuz.

Bugun Türkiye ortamı da buna benziyor. Google üzerinden yapılacak kısa bir araştırma ile 2000-2005 yılları arasında e-posta listelerinde sorulan sorularla 2006 yılından sonra sorulan soruları karşılaştırabilirsiniz. Göreceğiniz garip bir şekilde 2000-2005 arassı sorulan soruların daha teknik, daha işin nasıl çalıştığını anlamaya yönelik olduğunu görürsünüz. Bu ne demek oluyor? Kısaca artık insanların işin teknik kısmına pek önem vermediğini alınan güvenlik ürünlerinin tak-çalıştır mantığında kullanıldığı manasına gelir.

Kendimizi, çalışanlarımızı teknik olarak ilerletmedikçe bilgi güvenliği konusunda ilerleyemeyiz. Öyle standartlara uyma adına politika, prosedür yayınlayarak güvenlik malesef olmuyor. Zira o politikalarda yazılanları uygulayacak ya da test edecek kapasitede eleman bulmak ne yazik ki zor. Hic unutmam bir firmanın bilgi güvenliği politikasında şöyle yazıyordu “X firmasında trafik izleme/sniffing işlemleri sadece Y makinesinden ve izne bağlı olarak yapılabilir” ve bu firmada sniffing kavramını detaylı bilen arkadaş yoktu. Detaydan kastım ortamda bir snifferin çalıştığını kontrol edebilecek kapasitede teknik bilgiye sahip olmak. Öyle ya politika, proseedur yazdıysak bunların bir şekilde kontrolü de lazım yoksa yazılı olduğu yerde kalır.

Kısacası bilgi güvenliği konusunda gerçekten ilerlemek istiyorsak bazı şeylerin kağıt üzerinden kalkıp zihnimize yerleşmesi lazım. Para harcamak, birilerine güvenlik bilinirligi saglamak kolay ama gerçek güvenliği sağlayacak teknik elemanların yetişmesini sağlamak, buna ön ayak olmak zor.Zora talip olmak lazim. Yoksa hep birileri yapar biz de onların yaptığını haberleştirir, eş dost muhabbetinde “adamlar yapıyor ya” şeklinde repliklerle çenemizi yorarız.

…’

* Orneklemeyi sinir guvenligi uzerinden verdim. Zira sınır guvenligi hala en onemli konulardan birisi.

The post Bilgi Guvenliginin Neresindeyiz? first appeared on Complexity is the enemy of Security.

]]>The post Linux Audit Altyapisi-I first appeared on Complexity is the enemy of Security.

]]>

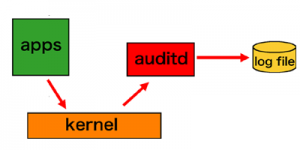

Günümüzde sağlam bir audit altyapısı olmayan işletim sisteminin ticari ortamlarda kullanımı oldukça zorlaşıyor. Gerek güvenlik gerek yine güvenliğe dayanan çeşitli kanunlar, düzenlemeler ve standartlar kullanılacak tüm sistemlerin sağlıklı audit altyapısına sahip olmasını şart koşuyor.

Audit altyapisindan kastım kullanılan sistemin kim tarafından ne zaman ve nasıl kullanıldığının kayıt altına alınması. Bu altyapı işletim sistemi için belki çalıştırılan bir komut ya da bir dosya üzerinde yapılan değişikliklerin incelenmesi, veritabanı için belirli bir tablodaki hareketliliğin gözlenmesi olabilir.

Audit altyapisini pasif olarak calisan IDS’lere benzetmek mümkündür. Her ikisi de kendisine verilen çeşitli parametrelere uygun bir şekilde trafiği/hareketleri izle ve loglar.

Auditd basitce kernela yapılan sistem çağrılarını izler. Sistem çağrıları kullanıcı seviyesi programların kernel fonksiyonlarına erişip kullanmasıdır.

Hemen hemen tüm UNIX/Linux sistemlerde gelismis audit altyapısı bulunmaktadır. (Linux sistemlerde 2.6 kernel ile birlikte gelmektedir)

Neyin audit’i?

Audit mekanizmasının sistem çağrılarını izlediğini söylemiştik. Linux sistemine bakıldığında sayamayacağımız kadar çok sistem çağrısı vardır. Peki bunlardan hangileri audit manasında bizim işimize yarar, hangileri yaramaz. Buna karar vermek şirketinizin politikalarına bağlı olarak değişecektir. Temel olarak bazı önemli dosya/dizinlere erişim, kritik olarak belirlenen komutların çalıştırılması ve kullanıcı haklarında değişiklik alınabilir.

Linux üzerinde audit altyapısını aktif hale getirmek

Öncelikle sisteminizde auditd paketinin kurulu olması gerekir. Bunu anlamak için Red Hat sistemlerde rpm -qi auditd komutu çalıştırılmalı. Aşağıdaki gibi bir çıktı alıyorsanız audit paketi kurulu demektir.

root@server [/etc/audit]# rpm -qi audit

Name : audit Relocations: (not relocatable)

Version : 1.6.5 Vendor: CentOS

Release : 9.el5 Build Date: Sun 25 May 2008 09:28:37 AM EEST

Install Date: Sun 05 Oct 2008 10:23:40 PM EEST Build Host: builder10.centos.org

Group : System Environment/Daemons Source RPM: audit-1.6.5-9.el5.src.rpm

Size : 669245 License: GPL

Signature : DSA/SHA1, Sun 15 Jun 2008 02:29:32 AM EEST, Key ID a8a447dce8562897

URL : http://people.redhat.com/sgrubb/audit/

Summary : User space tools for 2.6 kernel auditing

Description :

The audit package contains the user space utilities for

storing and searching the audit records generate by

the audit subsystem in the Linux 2.6 kernel.

Auditd paketi kurulu değilse ;

yum install auditd

ve

chkconfig –level 345 auditd on

komutlarının çalıştırılması gerekir.

Audit servisini çalıştırmak

Redhat tabanlı sistemler için:

#service auditd start

#service auditd status

auditd (pid 3440) is running…

Auditd yapılandırma dosyaları

/etc/auditd altında iki adet yapılandırma dosyası bulunur. Bunlardan auditd.conf audit işleminin nasıl yapılacağı , audit.rules dosyası da neyin hangi seviyede denetime tabi tutulacağını karar verdiğimiz dosyalardır.

Audit Log Dosyası

/var/log/auditd dizini altında audit.log dosyasına yazılır. İstenirse bu dizin auditd.conf dosyasından değiştirilebilir.

root@server [/etc/audit]# ls /var/log/audit/

./ ../ audit.log audit.log.1 audit.log.2 audit.log.3

auditd ile birlikte gelen yardımcı programlar

ausearch – Log sorgulama için

aureport – Özet rapor çıkarımı için

auditctl – Interaktif olarak audit kurallarını değiştirmek için

Kullanıcı komutlarını Loglama

audit.rules dosyasına aşağıdaki satırlar eklenmeli.

# Audit all execve calls

-a entry,always -S execve

-a entry,never

komut loglamayı sadece belirli kullanıcılar için açmak istersek

-a entry,always -S execve -F uid=0

gibi bir girdi yeterli olacaktir.

Dosyaları İzlemek

Sisteminizde kritik olarak belirlediğiniz dosyalar üzerinde yapılan işlemler(r=read, x=execute, w=write, a=attribute) için audit mekanızmasını aktif edebilirsiniz. Böylece bu dosyalar üzerinde belirlediğiniz bir işlem gerçekleştirildiğinde loglara kayıt düşecektir. Bunun için auditctl komutunu kullanıyoruz.

Mesela /etc/passwd dosyası üzerinde yapılan okuma ve yazma işlemlerini kayıt altına almak istersek

# auditctl -w /etc/passwd -p wr

komutunu çalıştırabiliriz.

kaydımızın aktif olup olmadığını görmek için

# auditctl -l

LIST_RULES: entry,always syscall=execve

LIST_RULES: entry,never syscall=all

LIST_RULES: exit,always watch=/etc/passwd perm=rw

Loglar arasında filtrelemeyi kolaylaştırmak için auditctl’e ile birlikte -k parametresi kullanılabilir. Mesela bir önceki örnekte /etc/passwd’e yapılan kouma ve yazma işlemlerinin loglarda kolaylıkla filtrelenebilmesi için şu şekilde değiştirelim.

# auditctl -w /etc/passwd -p wr -k parola-dosyasi

Böylelikle loglarda arama yaparken parola-dosyası filtresini kullanarak doğrudan istediğimiz sonuçlara ulaşabileceğiz.

/tmp dizini altında çalıştırılan dosyaları izleme

# auditctl -w /tmp/ -p x -k tmp-dizini-kritik

root@server [/etc/audit]# auditctl -l

LIST_RULES: entry,always syscall=execve

LIST_RULES: entry,never syscall=all

LIST_RULES: exit,always dir=/tmp (0x4) perm=x key=tmp-dizini-kritik

LIST_RULES: exit,always watch=/etc/passwd perm=rw key=parola-dosyasi

Ausearch ile kayıt arama

mesela çalıştırılan vi komutlarını bulmasını istersek;

# ausearch -x vi

—-

time->Sun Nov 30 12:37:48 2008

type=PATH msg=audit(1228041468.730:771441): item=1 name=(null) inode=1508855 dev=08:05 mode=0100755 ouid=0 ogid=0 rdev=00:00

type=PATH msg=audit(1228041468.730:771441): item=0 name=”/bin/vi” inode=589904 dev=08:05 mode=0100755 ouid=0 ogid=0 rdev=00:00

type=CWD msg=audit(1228041468.730:771441): cwd=”/etc/audit”

type=EXECVE msg=audit(1228041468.730:771441): argc=2 a0=”vi” a1=”/etc/passwd”

type=SYSCALL msg=audit(1228041468.730:771441): arch=40000003 syscall=11 success=yes exit=0 a0=8c980b8 a1=8c782e8 a2=8c77290 a3=0 items=2 ppid=17577 pid=31540 auid=0 uid=0 gid=0

euid=0 suid=0 fsuid=0 egid=0 sgid=0 fsgid=0 tty=pts0 ses=110702 comm=”vi” exe=”/bin/vi” key=(null)

root kullanıcısı tarafından çalıştırılan tüm rm komutlarının bulunması

# ausearch -ge root -x rm

—-

time->Sun Nov 30 12:24:01 2008

type=PATH msg=audit(1228040641.377:762054): item=1 name=(null) inode=1508855 dev=08:05 mode=0100755 ouid=0 ogid=0 rdev=00:00

type=PATH msg=audit(1228040641.377:762054): item=0 name=”/bin/rm” inode=589874 dev=08:05 mode=0100755 ouid=0 ogid=0 rdev=00:00

type=CWD msg=audit(1228040641.377:762054): cwd=”/root”

type=EXECVE msg=audit(1228040641.377:762054): argc=3 a0=”rm” a1=”-f” a2=”/usr/local/bfd/lock.utime”

type=SYSCALL msg=audit(1228040641.377:762054): arch=40000003 syscall=11 per=400000 success=yes exit=0 a0=9899948 a1=98a21e0 a2=989a690 a3=0 items=2 ppid=3204 pid=3263 auid=0

uid=0 gid=0 euid=0 suid=0 fsuid=0 egid=0 sgid=0 fsgid=0 tty=(none) ses=110865 comm=”rm” exe=”/bin/rm” key=(null)

—-

time->Sun Nov 30 12:24:15 2008

type=PATH msg=audit(1228040655.311:763254): item=1 name=(null) inode=1508855 dev=08:05 mode=0100755 ouid=0 ogid=0 rdev=00:00

type=PATH msg=audit(1228040655.311:763254): item=0 name=”/bin/rm” inode=589874 dev=08:05 mode=0100755 ouid=0 ogid=0 rdev=00:00

type=CWD msg=audit(1228040655.311:763254): cwd=”/var/log/audit”

type=EXECVE msg=audit(1228040655.311:763254): argc=3 a0=”rm” a1=”-i” a2=”/tmp/RHek3T”

type=SYSCALL msg=audit(1228040655.311:763254): arch=40000003 syscall=11 success=yes exit=0 a0=8c96f98 a1=8c78810 a2=8c77290 a3=0 items=2 ppid=17577 pid=8083 auid=0 uid=0 gid=0

euid=0 suid=0 fsuid=0 egid=0 sgid=0 fsgid=0 tty=pts0 ses=110702 comm=”rm” exe=”/bin/rm” key=(null)

Kaynaklar:

http://people.redhat.com/sgrubb/audit/audit-ids.pdf

http://www.prelude-ids.com/en/development/index.html

The post Linux Audit Altyapisi-I first appeared on Complexity is the enemy of Security.

]]>The post 5651 Sayılı Kanun Gereksinimlerini Anlama first appeared on Complexity is the enemy of Security.

]]> 2007 yılında önce dedikodularını duyduğumuz açıklanması ile birlikte de gerçekle yüzleştiğimiz bir kanun çıkarıldı: 5651 sayılı “Internet Ortamında Yapılan Yayınların Düzenlenmesi Ve Bu Yayınlar Yoluyla İşlenen Suçlarla Mücadele Edilmesi Hakkında Kanun” .

2007 yılında önce dedikodularını duyduğumuz açıklanması ile birlikte de gerçekle yüzleştiğimiz bir kanun çıkarıldı: 5651 sayılı “Internet Ortamında Yapılan Yayınların Düzenlenmesi Ve Bu Yayınlar Yoluyla İşlenen Suçlarla Mücadele Edilmesi Hakkında Kanun” .

Aynı yıl içerisinde kanunun maddelerini daha anlaşılır hale getiren çeşitli yönetmelikler yayınlanarak yürürlüğe girdi.

Kanun, bugüne kadar internet ortamında sınırsız özgürlüğe sahip olan internet kullanıcıları tarafından sansür ve ” big brother” ekseninde düşünüldü.

Gerek kanun ve yönetmelik maddelerinin bir bilişimci için yeteri kadar açık olmaması gerek bilişim dünyası için kanun yazmanın zorlukları sebebi ile kanun Türkiye’de yeteri kadar anlaşılamadı ve uygulanamadı.

Bunda kanunun yaptırımlarının bilinmemesi ya da klasik bir anlayış olan “kabak patlayana kadar bekle”nin kanunun yeteri kadar yaygınlaşamamasında önemli olduğunu düşünüyorum. Mesela araç kullanırken ehliyeti yanınızda bulundurmak zorunludur fakat bir polis sizi kontrol edene kadar bu zorunluluk cezai bir isleme tabi tutulmaz.

Benzer şekilde 5651 uygulamayabilirsiniz fakat kanun ya da yönetmelik maddelerinden biri ile ilgili bir durum olduğunda basınız ciddi ağrıyabilir.

Bende hem kendi şirketim hem de dışarıda bu işi uygulamak isteyen fakat eksik kaynak ya da bilgiden dolayı uygulayamayan şirketler için kısa bir araştırma yaptım ve kesin olmasa da kanun/yönetmeliğin neyi nasıl istediğini çıkarmaya çalıştım. Kanun maddeleri arasındaki italik satırlar kişisel yorumlarımdır. Onun haricindeki tüm tekstler kanunla ilgili sorumlu kurum olan TİB’in sitesinden alınmıştır ve kaynaklar kısmından aynı bilgiler edinilebilir.

Tanımlamalar

Erişim sağlayıcı: Internet toplu kullanım sağlayıcılarına ve abone olan kullanıcılarına internet ortamına erişim olanağı sağlayan işletmeciler ile gerçek veya tüzel kişileri. Internet erişimi sağlayan ISP’ler, GPRS üzerinden internet erişim hizmeti veren GSM firmaları.

Erişim sağlayıcı trafik bilgisi: İnternet ortamına erişime ilişkin olarak abonenin adı, adı ve soyadı, adresi, telefon numarası, abone başlangıç tarihi, abone iptal tarihi, sisteme bağlantı tarih ve saat bilgisi, sistemden çıkış tarih ve saat bilgisi, ilgili bağlantı için verilen IP adresi ve bağlantı noktaları gibi bilgileri,

Vekil sunucu trafik bilgisi: İnternet ortamında erişim sağlayıcı tarafından kullanılan vekil sunucu hizmetine ilişkin talebi yapan kaynak IP adresi ve port numarası, erişim talep edilen hedef IP adresi ve port numarası, protokol tipi, URL adresi, bağlantı tarih ve saati ile bağlantı kesilme tarih ve saati bilgisi gibi bilgileri.

Erişim sağlayıcının yükümlülükleri a) Herhangi bir kullanıcısının yayınladığı hukuka aykırı içerikten, 5651 sayılı Kanun ve ilgili mevzuat hükümlerine göre Başkanlıkça haberdar edilmesi halinde ve teknik olarak engelleme imkânı bulunduğu ölçüde erişimi engellemekle,

b) Sağladığı hizmetlere ilişkin olarak, Başkanlığın Kanunla verilen görevlerini yerine getirebilmesi için; erişim sağlayıcı trafik bilgisini bir yıl saklamakla, bu bilgilerin doğruluğunu, bütünlüğünü oluşan verilerin dosya bütünlük değerlerini (hash) zaman damgası ile birlikte muhafaza etmek ve gizliliğini temin etmekle, Başkanlığın 5651 sayılı Kanunla verilen görevleri yerine getirebilmesi için yapacağı trafik izlemesinde Başkanlığa gerekli yardım ve desteği sağlamakla, faaliyet belgesinde yer alan Başkanlığın uygun gördüğü bilgileri talep edildiğinde bildirmekle ve ticari amaçla internet toplu kullanım sağlayıcılar için belirli bir IP bloğundan sabit IP adres planlaması yapmakla ve bu bloktan IP adresi vermekle,

e) Kullanıcılarına vekil sunucu hizmeti sunuyor ise; vekil sunucu trafik bilgisini bir yıl saklamakla, bu bilgilerin doğruluğunu, bütünlüğünü oluşan verilerin dosya bütünlük değerlerini zaman damgası ile birlikte muhafaza etmek ve gizliliğini temin etmekle,

Bu maddenin İnternet toplu kullanım sağlayıcı lari için de geçerli olması gerekiyor. Zira çoğu firma iç ağında Proxy kullanıyor ve bütün istekler o proxy’nin ip adresinden geliyormuş gibi gözükecektir.

İç IP Dağıtım Logları: Kendi iç ağlarında dağıtılan IP adres bilgilerini, kullanıma başlama ve bitiş tarih ve saatini ve bu IP adreslerini kullanan bilgisayarların tekil ağ cihaz numarasını (MAC adresi) gösteren bilgileri. DHCP Loglari ya da MSISDN-IP Loglari

İçerik sağlayıcı: İnternet ortamı üzerinden kullanıcılara sunulan her türlü bilgi veya veriyi üreten, değiştiren ve sağlayan gerçek veya tüzel kişileri,

Sitesi olan herkes. E-posta listeleri, bloglarin sahibi de bu kisma giriyor.

İçerik sağlayıcının sorumluluğu MADDE 6 – (1) İçerik sağlayıcı, internet ortamında kullanıma sunduğu her türlü içerikten sorumludur. (2) İçerik sağlayıcı, bağlantı sağladığı başkasına ait içerikten sorumlu değildir. Ancak, sunuş biçiminden, bağlantı sağladığı içeriği benimsediği ve kullanıcının söz konusu içeriğe ulaşmasını amaçladığı açıkça belli ise, genel hükümlere göre sorumludur.

Yer sağlayıcı: İnternet ortamında hizmet ve içerikleri barındıran sistemleri sağlayan veya işleten gerçek veya tüzel kişileri,

Hosting firmaları ya da benzeri işi yapan tüm firmalar

Yer sağlayıcı trafik bilgisi: İnternet ortamındaki her türlü yer sağlamaya ilişkin olarak; kaynak IP adresi, hedef IP adresi, bağlantı tarih-saat bilgisi, istenen sayfa adresi, işlem bilgisi (GET, POST komut detayları) ve sonuç bilgisi gibi bilgileri,

http, ftp ve smtp icin detay bilgi isteniyor. http ve ftp icin url smtp icin basit smtp headerlari.

Yer sağlayıcının yükümlülükleri: Yer sağlayıcı trafik bilgisini altı ay saklamakla, bu bilgilerin doğruluğunu, bütünlüğünü oluşan verilerin dosya bütünlük değerlerini (hash) zaman damgası ile birlikte saklamak ve gizliliğini temin etmekle. Yer sağladığı hukuka aykırı içerikten, ceza sorumluluğu ile ilgili hükümler saklı kalmak kaydıyla, 5651 sayılı Kanun ve ilgili mevzuat hükümlerine göre Başkanlık, adli makamlar veya hakları ihlal edilen kişiler tarafından haberdar edilmesi halinde ve teknik olarak engelleme imkânı bulunduğu ölçüde hukuka aykırı içeriği yayından kaldırmakla, Yer sağlayıcı, yer sağladığı içeriği kontrol etmek veya hukuka aykırı bir faaliyetin söz konusu olup olmadığını araştırmakla yükümlü değildir.

İnternet toplu kullanım sağlayıcı: Kişilere belli bir yerde ve belli bir süre internet ortamı kullanım olanağı sağlayan gerçek ve tüzel kişileri.

Internet erişimi sağlayan her şirket bu kapsama giriyor. Halka acik kablosuz aglarda bu kapsama giriyor.

İnternet toplu kullanım sağlayıcılarının yükümlülükleri şunlardır:

a) Konusu suç oluşturan içeriklere erişimi önleyici tedbirleri almak.

b) İç IP Dağıtım Loglarını elektronik ortamda kendi sistemlerine kaydetmek.

Burada eksik nokta iç ağda Proxy kullanılıyorsa tüm isteklerde Proxy ip adresi gozukeceği için geriye dönük bilgi sorgulamasında problem yaşanacaktır.

TIB tarafindan onerilen icerik filtreleme yazilimi kullanma zorunlulugu yok.

Ticari amaçla internet toplu kullanım sağlayıcı: İnternet salonu ve benzeri umuma açık yerlerde belirli bir ücret karşılığı internet toplu kullanım sağlayıcılığı hizmeti veren veya bununla beraber bilgisayarlarda bilgi ve beceri artırıcı veya zekâ geliştirici nitelikteki oyunların oynatılmasına imkân sağlayan gerçek ve tüzel kişileri,

(Klasik Internet kafe ya da otelde verilen ucretli internet hizmetleri)

Ticari amaçla internet toplu kullanım sağlayıcılarının yükümlülükleri

a) Mülki idare amirinden izin belgesi almak.

b) Konusu suç oluşturan içeriklere erişimi önleyici tedbirleri almak.

c) Başkanlık tarafından onaylanan içerik filtreleme yazılımını kullanmak.

Baskanlık tarafından onaylanan içerik Filtreleme yazılımlarının adresi: http://www.tib.gov.tr/onayli_filtreleme_yazilimlari.html

ç) Erişim sağlayıcılardan sabit IP almak ve kullanmak. ADSL ya da hangi erisim teknolojisi kullaniliyorsa sabit ip talebinde bulunmak.

d) İç IP Dağıtım Loglarını elektronik ortamda kendi sistemlerine kaydetmek. DHCP Loglari ya da sabit ip kullanılıyorsa hagi ip adresinin hangi mac adresine ait oldugunu tutan bir tablo.

e) Başkanlık tarafından verilen yazılım ile, (d) bendi gereğince kaydedilen bilgileri ve bu bilgilerin doğruluğunu, bütünlüğünü ve gizliliğini teyit eden değeri kendi sistemlerine günlük olarak kaydetmek ve bu verileri bir yıl süre ile saklamak. Windows ortamında TIB’in yazdigi ve http://www.tib.gov.tr/duyurular_detay22.html adresinden edinilebilecek IP Log Imzalayici yazilimi kullanılabilir. Linux için herhangi bir yazılım belirtilmemiş.

Kaynaklar:

http://www.tib.gov.tr/duyurular_detay1.html

http://www.tib.gov.tr/duyurular_detay2.html

http://www.tib.gov.tr/duyurular_detay3.html

http://www.tib.gov.tr/duyurular_detay4.html

http://www.tib.gov.tr/duyurular_detay4a.html

http://www.tib.gov.tr/duyurular_detay5.html

http://www.tib.gov.tr/duyurular_detay22.html

http://www.tib.gov.tr/duyurular_detay8.html

http://www.tib.gov.tr/dokuman/Filtre%20Program%20Kriterleri.pdf

The post 5651 Sayılı Kanun Gereksinimlerini Anlama first appeared on Complexity is the enemy of Security.

]]>The post 5651 sayili kanun gereksinimleri icin loglari imzalamak first appeared on Complexity is the enemy of Security.

]]>Elektronik Zaman Damgasi ne derseniz ; kisaca üzerine vurulan verinin o tarihte alındığı ve değiştirilmediğini kanıtlamak için kullanılan bir sayisal damga. Yani bir dosyanin x tarihinde sayisal imzasinin alindigi ve bu tarihten sonra bir degisiklige ugramadigini kanitlayan sistem .

Normal hash almaktan farki dosyanin x tarihinde alindigi bilgisinin saklanmasi. Mesela bir beyan vermek istiyorsunuz ve bu beyani sayisal imza kullanarak vereceksiniz ve verdiginiz beyanin tarihi onemli. Bu durumda sayisal zaman damgasi kullanarak hem beyan verdiginiz tarihi hem de beyanin iceriginin degistirilmedigini kanitlayabilirsiniz.

Sayisal Zaman Damgasi Nasil Olusturabilirim?

Bu soru icin kullandiginiz isletim sistemine gore iki farkli cevap cikacaktir. Eger Windows kullaniyorsaniz TIB’in bu islemler icin yazdigi bir yazilim var onu kullanabilirsiniz. Linux/UNIX kullaniyorsaniz OpenSSL’e bir patch gecerek benzeri islemleri yapabilirsiniz.(Piyasada bunu hizmet olarak veren cesitli firmalar da var. Ben burada bu isi ucretsiz nasil yapabilecegimizi anlatmaya calistim.)

Detay bilgi

Openssl ts komutu basitce TSA(zaman damgası otoritesi) işlemleri için kullanilabilir fakat piyasada bulunan Linux/UNIX sistemlerdeki OpenSSL surumlerinde ts destegi yoktur. www.opentsa.org’da yazdigina gore yeni surum OpenSSL’lerle birlikte gelecek. Isteyenler http://www.opentsa.org/ adresinden ilgili yamaları alarak openssl’e ts destegi ekleyebilir.

Kurulum

# cd

#mkdir openssl

#cd openssl/

#wget http://www.openssl.org/source/openssl-0.9.8c.tar.gz

#tar zxvf openssl-0.9.8c.tar.gz

#cd openssl-0.9.8c

#wget http://www.opentsa.org/ts/ts-20060923-0_9_8c-patch.gz

#gzip -cd ts-20060923-0_9_8c-patch.gz |patch -p1

#./config

# make

# make installYeni kurdugumuz openssl’in dosyaları /usr/local/ssl dizini altındadır.

#ls /usr/local/ssl/

Buradan ts komutları çalıştırılabilir

home-labs openssl-0.9.8c # /usr/local/ssl/bin/openssl ts

usage:

ts -query [-rand file:file:…] [-config configfile] [-data file_to_hash] [-digest digest_bytes][-md2|-md4|-md5|-sha|-sha1|-mdc2|-ripemd160] [-policy object_id] [-no_nonce] [-cert] [-in request.tsq] [-out request.tsq] [-text]

or

ts -reply [-config configfile] [-section tsa_section] [-queryfile request.tsq] [-passin password] [-signer tsa_cert.pem] [-inkey private_key.pem] [-chain certs_file.pem] [-policy object_id] [-in response.tsr] [-token_in] [-out response.tsr] [-token_out] [-text] [-engine id]

or

ts -verify [-data file_to_hash] [-digest digest_bytes] [-queryfile request.tsq] -in response.tsr [-token_in] -CApath ca_path -CAfile ca_file.pem -untrusted cert_file.pem

Nasıl işler?

TSA istemcisi veri dosyasının tek yönlü hash’ini alır ve TSA’ya gönderir.

TSA (zaman damgası otoritesi) gelen hash’i alır imzalar ve geri gönderir(time stamp token). Böylece TSA kendisine gelen hash’in x zamanındaki durumunu belgelendirir/onaylar.

TSA istemcisi gelen time stamp token’i alır ve dogrular, bu işlem aynı zamanda gelen jetonun hash’ini de kontrol eder.

TIB’in sayfasindan…

IP Log İmzalayıcı Yazılımı Hakkında Duyuru

01.11.2007 tarihli ve 26687 sayılı Resmi Gazete’de yayımlanan İnternet Toplu Kullanım Sağlayıcıları Hakkında Yönetmelik’in 5 inci maddesi birinci fıkrasının (e) bendine istinaden, (d) bendi gereğince, ticari amaçla internet toplu kullanım sağlayıcılarının elektronik ortamda sistemlerine kaydettikleri dahili IP dağıtım loglarının doğruluğunun ve bütünlüğünün teyit edilebilmesi amacıyla Telekomünikasyon İletişim Başkanlığı tarafından hazırlanan IP Log İmzalayıcı programı yayımlanmıştır.

Programı indirmek için tıklayınız.

http://www.tib.gov.tr/duyurular_detay22.html

The post 5651 sayili kanun gereksinimleri icin loglari imzalamak first appeared on Complexity is the enemy of Security.

]]>The post PCI DSS hakkinda ucretsiz goruntulu kaynak first appeared on Complexity is the enemy of Security.

]]> PCI DSS(Veri guvenligi standarti) konusunda kaynak sıkıntısı cekiyorsaniz Master Card tarafindan uygulanan ucretsiz ve birinci elden yetkin kisilerin anlatimi ile “The PCI Merchant Education Program” i takip edebilirsiniz.

PCI DSS(Veri guvenligi standarti) konusunda kaynak sıkıntısı cekiyorsaniz Master Card tarafindan uygulanan ucretsiz ve birinci elden yetkin kisilerin anlatimi ile “The PCI Merchant Education Program” i takip edebilirsiniz.

Bilgi guvenligi ve ilgili konularda calisan arkadaslarla gorusmelerimde PCI konusunda firmalarin bu standarti yeteri kadar ciddiye almadiklarini, otesinde konu hakkinda yeterli bilgilerinin de olmadigini goruyorum. Yaklasik 5-6 ay oncesine kadar benim icin de muaamma olan bu standart hakkinda uzun suredir okuyorum ve kendi sirketim icin ilgili projelere katkida bulunuyorum. Zamanla burada eksik gordugum konularla ilgi yazmaya baslayacagim.

Unutmamak gerekir ki standar, kanun ve duzenlemeler bilgi guvenligi konusunun sirketlerdeki en iyi destekcileridir. Bunlara uyalim, uymayanlari uyaralim:)

Videolar icin: http://www.webcasts.com/mastercardpciWebinar Modules

* An introduction to the PCI Security Standards Council

* A Detailed Look at the PCI DSS Requirements

* A Merchant’s Journey Toward Compliance

* Understanding Account Data Compromise

* Preparing for a Successful PCI Assessment, Lessons from the Field

* Reducing Your Risk: A Look into PCI Vulnerability Scanning

* Security and the Payments System

* Compliance Validation and Beyond

* A look into the New Self Assessment Questionnaire

The post PCI DSS hakkinda ucretsiz goruntulu kaynak first appeared on Complexity is the enemy of Security.

]]>The post TIB tarafindan Onaylanan Icerik Filtreleme Yazilimlari first appeared on Complexity is the enemy of Security.

]]>

TIB tarafindan onayli icerik yazilimlarinin listesi yayinlandi. Listeye ilk bakista sadece bir adet kurumsal icerik filtreleyicinin oldugunu goruyoruz. Icerik filtreleme urunu satanlarin urunlerini kaydettirmelerinde fayda var. (Yurt disindan urun getirip satan firmalarin urunlerinin onay alabilmesi icin yapmalari gereken birkac madde var)

Liste icin:

http://www.tib.gov.tr/onayli_filtreleme_yazilimlari.html

TIB’in icerik filtreleme yazilimini onaylamasi icin olmasi gereken kriterler:

www.tib.gov.tr/%5Cdokuman%5CFiltre%20Program%20Kriterleri.doc

The post TIB tarafindan Onaylanan Icerik Filtreleme Yazilimlari first appeared on Complexity is the enemy of Security.

]]>