The post Linux Sistemlerde Parola Korumalı “Single User” Korumasını Aşma first appeared on Complexity is the enemy of Security.

]]>/etc/inittab dosyasında aşağıdaki gibi bir satır varsa single modda açıldığında root parolasını isteyecektir. Bu durumda root parolası girilmeden sisteme erişim sağlanamaz.

su:S:wait:/sbin/sulogin

Sistem single user modda açıldığında aşağıdaki gibi root parolasını isteyecektir. Aksi halde sistem açılmayacaktır.

Bu koruma temel seviyede bir güvenlik sağlasa da konunun uzmanları tarafından rahatlıkla aşılabilir.

Aşağıdaki yöntemler single user mod koruması olan bir Linux sisteme root parolasını bilmeden nasıl erişim sağlanacağını anlatmaktadır.

İlk açılış ekranı geldiğinde init=/bin/sh ya da init=/bin/bash yazarak klasik açılış kısımlarının atlanması sağlanabilir.

Linux çekirdeği açılışta /sbin/init yerine doğrudan klasik shell’i çalıştırarak açılacak ve /etc/inittab dosyasına koyulan koruma devre dışı kalacaktır.

Sistem doğrudan /bin/sh’ı çalıştıracak ve kullanıcıya read-only erişim yetkisi verecektir.

Sistemde değişiklik yapabilmek için tekrar yazılabilir modda mount etmek gerekir. Aşağıdaki komut sistemin yazılabilir olarak mount edilmesini sağlamak için yeterli olacaktır.

sh-3.00#mount -o remount, rw /

Bu aşamadan sonra parola değişikliği ya da diğer işlemler gerçekleştirilir ve sistemin tekrar read-only modda mount edilmesi sağlanır.

sh-3.00#mount -o remount, ro /

The post Linux Sistemlerde Parola Korumalı “Single User” Korumasını Aşma first appeared on Complexity is the enemy of Security.

]]>The post Ağ ve Güvenlik Yöneticileri için Linux Eğitimi 19-21 Nisan 2011(Ankara) first appeared on Complexity is the enemy of Security.

]]>Ağ ve güvenlik yöneticileri tarafından ihtiyaç duyulan Linux bilgisini kazandırma amaçlı hazırlanmış bir eğitim olup uzman eğitmenler tarafından uygulamalı olarak gerçekleştirilmektedir.

Eğitimde kullanılan Linux dağıtımı Bactrack Linux’dur.

Kayıt için [email protected] adresine e-posta gönderiniz.

| Eğitim Tarihleri | 19-21 Nisan 2011 | |

| Eğitim Adresi | İller Sok. No:4 Mebusevleri / Tandoğan / ANKARA (Gençlik Cad. Anıtkabir yanı) | |

| Kayıt Olun | Lütfen [email protected] adresine e-posta gönderiniz. | |

| Eğitim Ücreti | Lütfen mail gönderiniz | |

| Eğitmenler | Çağdaş DOĞRU, Ozan UCAR | |

| Eğitim Broşürü | BGA-LNX | |

| Capture The Flag | Yok | |

| Eğitim İçeriği(Özet) |

|

Detay eğitim içeriğine http://www.bga.com.tr/brosur/linux.pdf adresinden erişilebilir

Eğitim Tanımı:

Linux bilen bir ağ/güvenlik yöneticisi günümüz bilişim sektöründen en fazla aranan profillerdendir. Bu eğitim ağ ve güvenlik birimi çalışanlarına Linux’un karmaşık gibi görünen güçlü dünyasına adım atmalarına ve işlerinde Linux’u etkin kullanmalarına yardımcı olacaktır.

Eğitime katılarak;

Ağ ve güvenlik operasyonlarında ihtiyaç duyulacak Linux bilgisini pratik bir şekilde öğrenme fırsatı yakalayacaksınız.

Eğitim Tarihi ve Eğitim Süresi:

Toplam üç gün olan bu eğitim 19-21 Nisan tarihlerinde Ankara’da gerçekleştirilecektir..

Eğitim Saatleri: 09:30 – 17:30

Not: Eğitim Linux sistemler üzerinde uygulamalı olarak gerçekleştirilecektir.

The post Ağ ve Güvenlik Yöneticileri için Linux Eğitimi 19-21 Nisan 2011(Ankara) first appeared on Complexity is the enemy of Security.

]]>The post LASG(Linux Ağ Ve Sistem Güvenliği Eğitimi) İçeriği first appeared on Complexity is the enemy of Security.

]]>Eğitim İçeriği

Eğitim Tanımı: Linux sistemler sunduğu esnek, güvenli ve ucuz imkanlarla son yıllarda verimerkezlerinin en gözde işletim sistemleri haline gelmiştir. Bununla birlikte internet dünyasında ele geçirilen (hacklenen) sunucuların büyük bir bölümünü Linux sistemler* oluşturmaktadır. Bunun temel sebebi ise Linux’u her an güvenli düşünüp herhangi bir önlem almayan sistem yöneticileridir.

Bu eğitimle birlikte Linux sistemlerin güvenliğine hem sistem yönetimi hem de hacker bakış açısıyla yaklaşılarak olası güvenlik risklerinin ortadan kaldırılması amaçlanmaktadır.

Eğitimde temel olarak Red Hat ve Debian/Ubuntu dağıtımları alınmıştır. Eğitim içeriği diğer dağıtımlar içinde uygulanabilir olmaktadır..

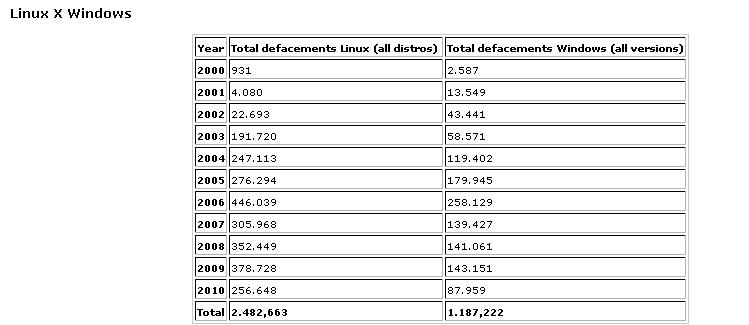

*2002 yılından beri Internet üzerinde hacklenen sitelerin kaydını tutan Zone-H sitesinin istatistiklerine göre hacklenen Linux sunucuların sayısı Windows sunuculara oranla iki üç kat fazladır.

Eğitimin katılımcılara kazancı: Kurumsal iş ortamlarında sunucu amaçlı kullanılan Linux sistemlerinin güvenlik zaafiyetlerinin uygulamalı olarak öğrenilmesi ve güvenlik zaafiyetlerinin kapatılması, sistemlerin sıkılaştırılması (hardening) işlemlerini yapabilir hale gelmek.

Kime hitap ediyor

- Sistem yöneticileri

- Ağ yöneticileri ve operatörleri

- Ağ güvenliği yönetici ve operatörleri

- Bilgi güvenliği uzmanları

İşleyiş:

Eğitim gerçek sistemler üzerinde uzman eğitmenler eşliğinde uygulamalı olarak gerçekleştirilecektir.

Eğitim materyalleri

- Eğitime özel Linux dağıtımı Vmware imajı

- Eğitim notlarının basılı hali

- Eğitim notlarına bir yıllık online erişim hakkı

- Katılım sertifikası

Katılımcıdan beklenenler:

Kişisel dizüstü bilgisayarı(Laptop)

Laptop gereksinimleri

- Windows XP, Windows 7 veya Linux

- Virtualbox, Vmware Workstation

- Administrator/root hesabı

- 2GB ram

Eğitim Süresi

3 gün

Eğitim Ücreti:

1000 TL+ KDV

Ön Gereksinimler

- Ağ ve Güvenlik yöneticileri için Linux eğitiminin alınmış olması veya eşdeğer seviyede bilgi.

The post LASG(Linux Ağ Ve Sistem Güvenliği Eğitimi) İçeriği first appeared on Complexity is the enemy of Security.

]]>The post Farklı Bir Açıdan Windows/Linux Güvenliği first appeared on Complexity is the enemy of Security.

]]> Halk arasında keskin savunucuları olan konularda yorum yapmayı pek sevmem, zira keskin savunuculuk tutuculuktur, tutuculuk da kötü birşeydir.

Halk arasında keskin savunucuları olan konularda yorum yapmayı pek sevmem, zira keskin savunuculuk tutuculuktur, tutuculuk da kötü birşeydir.

Hangi fikir olursa olsun sonuçta bir fikirdir, insan beyninin ürünüdür ve zamanla değişip gelişebilir.

Linux, Windows güvenliği konusu da bu tip keskin savunucusu bol olan konulardan biridir.

Ben de bundan 8-9 yıl önce kıyısından köşesinden bu konuda tutuculuk yapmışımdır ama dediğim gibi insan zamanla gelişiyor ve fikirleri de değişebiliyor.

Geçenlerde yine böyle heyecanı bol, Linux’u yeni öğrenmiş ama teknik olarak iyi öğrenmiş bir öğrencimle konuşurken konu birden alakasız bir şekilde Linux, Windows’dan daha güvenlidir tartışmasına geldi. İkimizin zamanı da bol(!) olduğu için başladık fikir cimlastiğine.

Her ikimizin olaylara bakış açısı farklı olduğu için farklı yorumlarla savunma, atak yaptık. Arkadaş teknik detaylara benden çok daha fazla hakim olduğu için(kulak boynuz ilişkisi:) teknik olarak Linux’un hangi güvenlik özelliklerini nasıl kullandığını, Windows’un daha bunları kullanabilmesi için zaman geçmesi gerektiği gibi şeylerden bahsetti.

Ben de yaşadığım tecrübelere göre güvenliğin tek bir nedene, bileşene bağlı olamayacağını dolayısıyla güvenli sistem kadar o sistemi yönetecek adamın bu işten anladığının önemli olduğunu anlatmaya çalıştım… ve konuşma benzeri içeriklerle devam etti ve çoğu tartışma(fikir cimnastiği)da olduğu gibi bir sonuca varamadık.

Sonra gerçek bir veriye dayanması açısından “Hadi internet üzerinde hacklenen sistemlerin Linux/Windows oranlarına bakalım bize daha gerçekci bir sonuç versin” dedim. Bunu derken hangi işletim sisteminin daha fazla hacklenme işlemine maruz kaldığını bilmiyordum, gerçekten de bu veri çok da önemli değil iş bilenler açısından.

Bu iş için Zone-H’nın hacklenen(deface işlemine maruz kalan) istatistikleri yardımımıza koştu. Aşağıdaki ekran görüntüsü 2008-2010 yılları arası işletim sistemlerine göre hacklenen sistemleri gösteriyor.

Zone-H İstatistikleri:

Görüleceği gibi Linux sistemlerin sayısı diğerlerine göre oldukça fazla. Bunun sebebi elbetteki Linux sistemlerin diğerlerine göre daha güvensiz olması değil.

Linux sistemlerin hosting amaçlı yoğun kullanılması ve bu yoğun kullanım esnasında nasıl olsa Linux güvenlidir mantığıyla hareket edilerek güvenliğe dikkat edilmemesidir.

Bu konudaki bakış açımı ” İşletim Sistemlerinde Güvenlik Tartışması” konulu yazıda özetlemiştim. Burada da başka bir arkadaşla fikir cimnastiği yapmıştık.

The post Farklı Bir Açıdan Windows/Linux Güvenliği first appeared on Complexity is the enemy of Security.

]]>The post Linux Ağ Ve Sistem Güvenliği Değerlendirme Sınavı first appeared on Complexity is the enemy of Security.

]]> Bilgi Güvenliği AKADEMİSİ‘nden Linux güvenlik bilginizi ölçme amaçlı yeni bir sınav!

Bilgi Güvenliği AKADEMİSİ‘nden Linux güvenlik bilginizi ölçme amaçlı yeni bir sınav!

LASG(Linux Ağ Ve Sistem Güvenliği Testi) temel seviyede Linux ağ ve sistem güvenliği bilgisini ölçme amaçlı hazırlanmış olup 30 sorudan oluşmaktadır.

Sorularda işletim sistemi olarak Red Hat Linux dağıtımı baz alınmış olmakla birlikte diğer dağıtımlara uyumluluk oranı %90’dır.

Sınav hakkında yorumlarınız için [email protected] adresine e-posta gönderebilirsiniz.

Sınava giriş için tıklayınız.

The post Linux Ağ Ve Sistem Güvenliği Değerlendirme Sınavı first appeared on Complexity is the enemy of Security.

]]>The post John The Ripper Kullanarak Yeni Nesil Linux Parolalarını Kırma first appeared on Complexity is the enemy of Security.

]]> Linux dağıtımlarında sistemdeki kullanıcıların parolaları /etc/shadow dosyasında hash+salt şeklinde saklanır. Salt(tuz) her seferinde değişken olarak atanan bir değerdir, bundan dolayı aynı parolayı iki kere girildiğinde hash değerleri farklı çıkacaktır.

Linux dağıtımlarında sistemdeki kullanıcıların parolaları /etc/shadow dosyasında hash+salt şeklinde saklanır. Salt(tuz) her seferinde değişken olarak atanan bir değerdir, bundan dolayı aynı parolayı iki kere girildiğinde hash değerleri farklı çıkacaktır.

Linux sistemlerin parola formatı incelendiğinde ilk iki $ arasındaki değer hangi şifreleme/hash algoritmasının kullanıldığını belirtir. Linux parola güvenliğiyle ilgili detay bilgi için

3-4 sene öncesine kadar çoğu Linux dağıtımında parolaları hashli saklamak için MD5 kullanılırdı. Günümüzdeki Linux dağıtımları ise SHA512 ($6$) tercih etmektedir. MD5 kullanılmış hashli parolaları JohnTheRipper aracıyla kırmak mümkünken SHA512 kullanılarak hashlenmis parolaları son sürüm JTR ile kırmak mümkün değil.

JTR kullanarak Linux parolalarının güvenliği denendiğinde aşağıdakine benzer hata alınacaktır.

“No password hashes loaded”

Aşağıdaki adımlar günümüz Linuz dağıtımlarının parolalarını JTR ile kırmak için yapılması gerekenleri içermektedir:

root@seclab:~/test# wget http://www.openwall.com/john/g/john-1.7.5.tar.gz

root@seclab:~/test# tar zxvf john-1.7.5.tar.gz

root@seclab:~/test# cd john-1.7.5

PATCH dosyası http://www.openwall.com/lists/john-users/2009/09/02/3 adresinden indirilerek yeni sürüme uyarlanmalıdır.

root@seclab:~/test/john-1.7.5# patch -p1 -i patch

patching file src/Makefile

patching file src/crypt_fmt.c

patching file src/john.c

Hunk #2 succeeded at 67 (offset 2 lines).

root@seclab:~/test/john-1.7.5/src# make linux-x86-any

# cd ../run/

root@seclab:~/test/john-1.7.5/run# ls

all.chr alnum.chr alpha.chr digits.chr john john.conf lanman.chr mailer password.lst unafs unique unshadow

root@seclab:~/test/john-1.7.5/run# ./john /etc/shadow

Loaded 3 password hashes with 3 different salts (generic crypt(3) [?/32])

toor (root)

The post John The Ripper Kullanarak Yeni Nesil Linux Parolalarını Kırma first appeared on Complexity is the enemy of Security.

]]>The post Linux parola güvenliği first appeared on Complexity is the enemy of Security.

]]>Linux dağıtımlarında sistem hesaplarının parolaları /etc/shadow dosyasında hash+salt şeklinde saklanır. Salt(tuz) her seferinde değişken olarak atanan bir değerdir, bu şekile aynı parolayı iki kere girildiğinde hash değerleri farklı çıkacaktır.

Parola formatı

root:$6$GkfJ0/H/$IDtJEzDO1vh8VyDG5rnnLLMXwZl.cikulTg4wtXjq98Vlcf/PA2D1QsT7VHSsu46B/od4IJlqENMtc8dSpBEa1

root: kullanıcı adı

ilk $ ile ikinci $ arasındaki sayı hangi şifreleme/hash algoritmasının kullanıldığını belirtir. Buradaki değer

1 ise MD5

2a ise Blowfish (OpenBSD)

5 ise SHA256

6 ise SHA512 kullanılmış demektir.

İkinci $ ile üçüncü $ arasındaki karekterler parolanın önceden hazırlanmış hash değerleri(rainbow table) kullanılarak yapılacak kırma deneyimlerini zorlaştırma amaçlıdır ve salt değeri olarak bilinir.

Sonraki karekterler de parolanın şifrelenmiş halidir.

Internet üzerinde MD5 kullanan parolaları kırmak için çeşitli araçları bulunmaktadır(John The Ripper) fakat JTR’in son sürümü SHA512 ile hashlenmiş Linux parolalarını kiramamaktadır. Yine internet üzerinden yapılacka araştırmayla JTR’in SHA512 hashli parolaları kırabilmesi için gerekli yamalara ulaşılabilir.

The post Linux parola güvenliği first appeared on Complexity is the enemy of Security.

]]>The post [CISSP-TR] Türkçe CISSP E-posta Listesi first appeared on Complexity is the enemy of Security.

]]>Bu soruyu Güvenlik bülteninin her sayısında çeşitli uzman arkadaşlara soruyoruz ve oldukca çeşitli cevaplar geliyor, merak edenler sertifika programları hakkındaki sektörün ileri gelenleri tarafından verilen cevaplara röportajlar kısmından ulaşabilir.

Hayatın bir gerçek yüzü bir de yaşanan yüzü vardır, sertifikalara çeşitli açılardan eleştiri getirebilir, hatta gereksiz denilebilir ama sektörün büyük bir kısmında sertifikaların ciddi şekilde değerlendirmeye alındığı gerçeğini değiştiremeyiz. Özellikle herkesin ben herşeyi biliyorum dediği günümüzde sertifikalar bilgi ölçme aracı olarak kullanılıyor.

Güvenlik sektöründe uzun yıllardır varlığını geliştirerek sürdürmüş çeşitli sertifikalar vardır. Bunların arasında en karizmatik, en fazla para yapanı hiç şüphesiz ISC2 tarafından verilen CISSP sertifikası. Türkiye’de de bu sertifikaya olan ihtiyaç ve talep gün geçtikce artıyor. Çeşitli arkadaşlarla konuşurken her birinin Cissp ile ilgili çeşitli forum/listelere üye olduğunu gördüm. Değişik ortamlardan edindikleri bilgileri Türkçe olarak tartışmak, paylaşma adına CISSP-TR listesini kurmaya karar verdim.

Liste kısaca Türkiye’de Cissp sınavına hazırlananlar için aşağıdaki işlevleri yerine getirme amacı taşımaktadır:

- Kaynak paylaşımı

- Sertifika sınavları hakkında tecrübe paylaşımı

- Çalışma gruplarının kurulması ve yönetimi

- Ücretli/ücretsiz eğitim duyurularının paylaşılması

Liste arşivi sadece üyelere açık olacaktır.

Üye olmak için:

[email protected] adresine boş bir e-posta gönderebilir

ya da

http://groups.google.com/group/cissp-tr adresine giderek Google hesabınızla listeye kayıt olabilirsiniz.

Liste yönetimi adına <Huzeyfe ÖNAL>

The post [CISSP-TR] Türkçe CISSP E-posta Listesi first appeared on Complexity is the enemy of Security.

]]>The post Linux/UNIX Sistemlerde Açık Portları Kullanan Servisleri Bulma first appeared on Complexity is the enemy of Security.

]]> Rootkit , trojan gibi kötü amaçlı yazılımlar saldırganın daha sonra tekrardan sisteme rahat erişim sağlayabilmesi için, sistem üzerinde port açarak sisteme uzaktan bağlanma imkanı sağlarlar. Bundan dolayı sistem üzerinde bulunan açık portlar ve bu port üzerinden hizmet veren servisler düzenli aralıklarla kontrol edilmelidir.

Rootkit , trojan gibi kötü amaçlı yazılımlar saldırganın daha sonra tekrardan sisteme rahat erişim sağlayabilmesi için, sistem üzerinde port açarak sisteme uzaktan bağlanma imkanı sağlarlar. Bundan dolayı sistem üzerinde bulunan açık portlar ve bu port üzerinden hizmet veren servisler düzenli aralıklarla kontrol edilmelidir.

Linux sistemlerde netstat komutu ile açık portlar ve bu portları kullanan servisler bulunabilir. Bu duruma ilişkin örnek bir kullanım aşağıda verilmiştir.

linuxguvenlik# netstat -nlptu

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

1. tcp 0 0 127.0.0.1:3306 0.0.0.0:* LISTEN 4927/mysqld

2. tcp 0 0 0.0.0.0:1241 0.0.0.0:* LISTEN 17797/nessusd

3. udp 0 0 0.0.0.0:161 0.0.0.0:* 2196/snmpd

Netstat komutunun bu kullanımına ilişkin parametrelerin ne anlama geldikleri ise yine aşağıda gösterilmiştir.

-l, –listening = Sistem üzerinde dinlenen soket bilgileri gösterilir.

-p, –programs = Soket bilgileri için süreç numarası ve program ismi gösterilir.

-t,-u = -t ile tcp, -u ile de udp protokolüne ait port bilgileri gösterilir.

-n, –numeric = Gösterilecek ip adres bilgileri için isim çözünürlüğü gerçekleştirilmez.

Komutun örnek kullanımında gösterilen ekran çıktısında yer alan satır numaraları, komutun yorumlanması için kullanılmış olup gerçek kullanımında böyle bir durum söz konusu olmayacaktır. Aşağıda komut çıktısına dair ilgili açıklamalar bulunmaktadır. Her satır numarası komut çıktısında gösterilen numaraya göre yorumlanmalıdır.

1. Mysqld servisi 4927 süreç numarası, 127.0.0.1 ip adresi üzerinden, 3306 port numarası ve tcp protokolü ile hizmet vermektedir.

2. Nessusd servisi 17797 süreç numarası, sistem üzerinde bulunan bütün ip adresleri üzerinden, 3306 port numarası ve tcp protokolü ile hizmet vermektedir.

3. Snmpd servisi 2196 süreç numarası, sistem üzerinde bulunan bütün ip adresleri üzerinden, 161 port numarası ve udp protokolü ile hizmet vermektedir.

İlgili servisin çalışma paremetresine dair ayrıntılı bilgi edinmek için ps komutu kullanılabilir. Bunun için “ps -p servis_süreç_numarası -f” şeklinde kullanılmalıdır.

linuxguvenlik# ps -p 4927 -f

UID PID PPID C STIME TTY TIME CMD

mysql 4927 1 0 2009 ? 11:19:00 /usr/libexec/mysqld –basedir=/usr –datadir=/var/lib/mysql –user=mysql –pid-file=/var/run/mysqld/mysqld.pid

The post Linux/UNIX Sistemlerde Açık Portları Kullanan Servisleri Bulma first appeared on Complexity is the enemy of Security.

]]>The post Güvenliği ciddiye alıyor musunuz? Bind DOS Zaafiyeti first appeared on Complexity is the enemy of Security.

]]>

Yaklaşık olarak üç ay önce tüm ISC Bind sürümlerini etkileyen bir açıklık yayınlandı. Açıklık DNS servisini etkilediği için çok kritikti( dns’in çalismamasi ne demek? Mail alisverisinin durmasi, web sayfalarinin çalismamasi, ISP’ler için müsterilerinin internetinin gitmesi(müsteri için dns vs yoktur internet çalisiyor ya da çalismiyordur).

Bu açıklığa göre internetin %80 gibi büyük bir oranına dns hizmeti sağlayan Bind yazılımı kullananların verdikleri dns hizmeti uzaktan tek bir dns paketiyle kapatılabiliyordu. Açıklığın çıktığı tarihlerde -tam da Türkiye’de 3G hizmetinin duyurulduğu gün- çoğu arkadaşımı bizzat arayarak sistemlerini yamalarını sağlamıştım. Kendi yöneticilerimize de konunun ciddiyetini anlatmak için exploiti düzenleyerek(uzaktan kimin gönderdiği belli olmayacak şekilde spoof ip ile) kendi sistemlerimizde test amaçlı çalıştırmıştık.

Açıklığın üzerinden iki ay geçtikten sonra klasik araştırmalarımdan birini bu konuya ayırdım. Amacım acaba Türkiye’de konu ne kadar ciddiye alınmıştı, bizlere güvenlik hizmeti satan firmalar, güvenlik eğitimi veren kurumlar, ötesinde Türkiye’nin güvenliğini (hem sanal hem sosyal) sağlamaya çalışan kurumlar kendilerini korumaya almışlar mıydı sorusunun cevabını bulabilmekti.

Geçtiğimiz yıl yine DNS sunucuları etkileyen cache poisoning açıklığı sonrasında yaptığımız araştırmada oran bu araştırmadan daha düşük çıkmıştı. Bunda linux/unix üzerine kurulan sistemlerin daha geç güncellendiği sonucunu çıkarmıştık.

Güvenlik Firmaları ve Bind DOS Zaafiyeti

Rastgele seçilen bilgi güvenliği firmalarının dns sunucularının %80’i hala ilgili açıklık için yama yüklememiş durumda. Bize güvenlik hizmeti veren firmalar kendi güvenliklerine dikkat etmiyorsa buradan şu sonuç çıkıyor: firmalar bu işi sadece maddi kazanç için yapıyorlar, kalite vs pek dikkate alinmiyor. Bu firmalar arasında bazılarının pentest hizmeti verdiğini de düşünürsek tam bir kendi söküğünü dikemeyen terzi durumu çıkıyor karşımıza.

ISP’ler ve Bind DOS zaafiyeti

ISP’lerin hemen hepsi bu açıklığa karşı korumasız durumda. Aralarında windows kullanan azınlık grubu saymazsak Bind kullananların çoğu güncelleme yapmamış.

Hosting firmaları ve Bind DOS Zaafiyeti

Hosting firmaları da bu konuda sınıfta kalanlardan. Hosting firmalarının çoğu kendi dns sunucusunu kullanmadığı için ISP’lerdeki zaafiyet onları da doğrudan etkiliyor. Hosting firmalarında durum %70 civarlarında. Normalde bu oranın %95 olacağını tahmin ediyordum ama aralarında Windows DNS kullananlar olduğu için oran düşük çıktı.

Üniversiteler ve Bind DOS Zaafiyeti

Güzide üniversitelerimizde açıklıktan sonra sistemlerine hiç dokunmayanlardan. Rastgele seçilen üniversitelerden çıkan sonuç %85 oranında bu zaafiyete karşı korumasız oldukları.

Eğitim kurumları ve Bind DOS Zaafiyeti

İçlerinde bilgi güvenliği , linux, sistem yönetimi vs konularında çeşitli eğitimler veren firmaların da bulunduğu test grubu da güvenliği sadece konuşmak ve satmak üzerine algılayanlardan. Eğitim kurumlarında %85 oranında Bind DOS zaafiyetinden etkileniyor.

Sonuç

Sonuç olarak Türkiye bilgi güvenliği konusunda yapılacak bir kalite testinde sınıfta kalacaktır. Tek işi güvenlik olan ve firmalara ürün satmak için onları sistemlerinde çıkabilecek açıklıklarla korkutanların kendi sistemlerini hiç dikkate almadığı görülüyor.

Çoğu sistem yöneticisinin DNS sunucularımızı X firması yönetiyor nasıl olsa onlar düşünmüştür şeklinde bir yaklaşımla hiç test etme ihtiyacı hissetmemişler. Yine Linux/UNIX sistem yöneticilerinin biraz tembellik yaptığı sonucunu da çıkarabiliriz. Bunun temel sebebi Linux kullanıyoruz, nasıl olsa güvenlidir yaklaşımı olduğunu düşünüyorum. Oysa günümüz dünyasında artık gerçekten güvenlidir diyebileceğimiz bir sistem kalmadı. İş artık daha çok sistem/network/güvenlik yöneticilerine kalıyor.

Umarım bu sonuçlar birilerini harekete geçirir ve kendi sistemlerine de bakma ihtiyacı hissederler

Not:Testlerin yapılışı kesinlikle hedef sistemlere zarar vermeyecek şekilde sıradan dns istekleri göndererek yapılmıştır.

Not: Bu yazı yayınlandıktan 3 ay sonra tekrar bir test yapıp daha detaylı sonuçlar paylaşmayı planlıyorum.

The post Güvenliği ciddiye alıyor musunuz? Bind DOS Zaafiyeti first appeared on Complexity is the enemy of Security.

]]>