The post Yandex Webmail Başlık Bilgisi Analizi[E-posta Gönderici IP Bulma] first appeared on Complexity is the enemy of Security.

]]>E-postanın önemi bu kadar fazla olunca bu konuyla ilgili olarak adli bilişim analiz uzmanları da e-posta ve analizi konusunda oldukca fazla kafa yormaktadır.

Bu blog girdisi ülkemizde yeni yeni hizmet vermeye başlayan Yandex webmail hizmeti kullanılarak gönderilen e-postaların gönderici ip adresininin nasıl bulunacağını anlatmaktadır.

Yandex’in webmail hizmeti kullanılarak gönderilen e-postaların başlık bilgileri analiz edilerek göndericinin ip adresi ve diğer bilgiler elde edilebilir. Hotmail ve Yahoo üzerinden gönderilen (web mail ) e-postalarda da benzeri şekilde göndericinin IP adres bilgisi elde edilebilmektedir. TÜm dünyada olduğu gibi ülkemizde de her geçen gn kullanım oranı artan Gmail ise kullanıcılarının mahremiyetini düşünerek e-posta göndericisinin gerçek IP adresini başlık bilgilerinden bilinçli olarak silmektedir.

Burada dikkat edilmesi gereken husus, webmaili gönderen Ultrasurf, TOR veya benzeri bir ip gizleme, proxy programı kullanıyorsa başlık bilgilerinden analiz edilerek çıkartılan ip adresi kullanıcının değil kullandığı proxy’nin ip adresi olacaktır.

Aşağıdan yukarıya doğru ilk received by satırı incelenirse hangi ip adresinden gönderildiği belirlenebilir. Başlık bilgisi analizi konusunda http://www.iptrackeronline.com/header.php adresine ilgili e-postaya ait başlığı kopyalyarak daha görsel bir analiz çıkarılabilir.

—

Delivered-To: [email protected]

Received: by 10.60.64.72 with SMTP id m8csp143392oes;

Mon, 23 Apr 2012 11:42:29 -0700 (PDT)

Received: by 10.152.145.1 with SMTP id sq1mr16401158lab.22.1335206549080;

Mon, 23 Apr 2012 11:42:29 -0700 (PDT)

Return-Path: <[email protected]>

Received: from forward10.mail.yandex.net (forward10.mail.yandex.net. [77.88.61.49])

by mx.google.com with ESMTP id o2si7713877lbl.59.2012.04.23.11.42.28;

Mon, 23 Apr 2012 11:42:29 -0700 (PDT)

Received-SPF: pass (google.com: domain of [email protected] designates 77.88.61.49 as permitted sender) client-ip=77.88.61.49;

Authentication-Results: mx.google.com; spf=pass (google.com: domain of [email protected] designates 77.88.61.49 as permitted sender) [email protected]; dkim=pass [email protected]

Received: from web19e.yandex.ru (web19e.yandex.ru [77.88.60.23])

by forward10.mail.yandex.net (Yandex) with ESMTP id 385E71020BB8

for <[email protected]>; Mon, 23 Apr 2012 22:42:28 +0400 (MSK)

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=yandex.com; s=mail;

t=1335206548; bh=YLpZHmN8ti5R2UxR74fJXJntJeZ6TGnSlZyxDaMzgV8=;

h=From:To:Subject:MIME-Version:Message-Id:Date:

Content-Transfer-Encoding:Content-Type;

b=xKcgo0av9792pW817UpdS+p8/fpAcnL2YQZ+uX+o0/jLHcyqQlaP8or4YQBkrJnaK

YWg9/FXrsAwIwBPQtfP+6BDmcKz6PA9cn7l2T6qgJRoMrfv6/EqpTITOh5i/Byajoc

cvJVEzIhiOPqV0wcMjd0ag3aBO5amN/IYkZJSSqM=

Received: from 127.0.0.1 (localhost.localdomain [127.0.0.1])

by web19e.yandex.ru (Yandex) with ESMTP id 0D89D1628081;

Mon, 23 Apr 2012 22:42:28 +0400 (MSK)

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=yandex.com; s=mail;

t=1335206548; bh=YLpZHmN8ti5R2UxR74fJXJntJeZ6TGnSlZyxDaMzgV8=;

h=From:To:Subject:MIME-Version:Message-Id:Date:

Content-Transfer-Encoding:Content-Type;

b=xKcgo0av9792pW817UpdS+p8/fpAcnL2YQZ+uX+o0/jLHcyqQlaP8or4YQBkrJnaK

YWg9/FXrsAwIwBPQtfP+6BDmcKz6PA9cn7l2T6qgJRoMrfv6/EqpTITOh5i/Byajoc

cvJVEzIhiOPqV0wcMjd0ag3aBO5amN/IYkZJSSqM=

Received: from [94.55.16.1] ([94.55.16.1]) by web19e.yandex.ru with HTTP;

Mon, 23 Apr 2012 22:42:27 +0400

From: onal huzeyfe <[email protected]>

Envelope-From: [email protected]

To: [email protected]

Subject: Yandex webmail baslik analizi

MIME-Version: 1.0

Message-Id: <[email protected]>

Date: Mon, 23 Apr 2012 21:42:27 +0300

X-Mailer: Yamail [ http://yandex.ru ] 5.0

Content-Transfer-Encoding: 7bit

Content-Type: text/plaindeneme.

The post Yandex Webmail Başlık Bilgisi Analizi[E-posta Gönderici IP Bulma] first appeared on Complexity is the enemy of Security.

]]>The post ABGS Adli Bilişim Analizi 101 Konulu Konuşma İçeriği first appeared on Complexity is the enemy of Security.

]]>

The post ABGS Adli Bilişim Analizi 101 Konulu Konuşma İçeriği first appeared on Complexity is the enemy of Security.

]]>The post Bilgisayar Ağlarında Adli Bilişim Analizi Eğitimi 16-19 Şubat 2011 first appeared on Complexity is the enemy of Security.

]]>

Bilgisayar Ağlarında Adli Bilişim Analizi(Network Forensics) Eğitimi

Detay bilgi http://www.bga.com.tr/bilgisayar-aglarinda-adli-bilisim-analizi-egitimi-16-19-subat-2011/

| Eğitim Tarihleri | 16,17,18,19 Şubat 2011 |

| Eğitim Adresi | Mahir İz cad.Detay İş Merkezi. CapitolAVM karşısı.B Blok No:19/2 Altunizade-Üsküdar-İstanbul |

| Kayıt Olun | Lütfen [email protected] adresine e-posta gönderiniz. |

| Eğitim Ücreti | 2000 TL+KDV // 5 Ocak 2011’e kadar yapılan kesin kayıtlarda %15 indirim imkanı vardır. |

| Eğitmenler | Huzeyfe ÖNAL |

| Eğitim Broşürü | BGA-NFR |

| Capture The Flag | Yok |

| Eğitim İçeriği |

Network Forensics Kavramları

TCP/IP Ağlarda Protokol Analizi

Şifreli trafik analizi

Derinlemesine Paket İncelemesi(DPI)

Ağ Trafiği Analizinde Donanımsal Bileşenler

TCP/IP Protokollerine Yönelik Adli Bilişim Analizi

Güvenlik Cihazları Ve Temel Çalışma Mantıkları

E-posta İletişiminde Adli Bilişim Analizi

Windows Kullanılan Ağlarda Adli Bilişim Analizi

Linux/UNIX Kullanılan Ağlarda Adli Bilişim Analizi

Kablosuz Ağlarda Adli Bilişim Analizi

Voip Sistemlerde Adli Bilişim Analizi

GSM Ağlarında Adli Bilişim Analizi

Ağ Ve Güvenlik Cihazlarında Log Analizi

Örnek Olay İncelemeleri

Anlık Mesajlaşma Sistemleri (IM) Trafik İncelemesi

Anti Network Forensic Teknikleri

|

Eğitim tanımı:

Günümüz sosyal yaşamın parçası haline gelen siber dünyaya bağımlılık arttıkça bu durum suç odaklarının da dikkatini çekmiş ve bilişim sistemleri suç aracı olarak kullanılmaya başlanmıştır.

Bilişim suçlarının araştırılmasında en önemli hususlardan birisi sayısal kanıtlardır. Bilişim sistemi denildiğinde akla gelen ilk sözcüklerden biri “ağ “ olmaktadır. Bağlantısız (ağsız) bilgisayar tekerliksiz araca benzer özlü sözünün doğruluğunu kanıtlar nitelikte tüm bilişim suçlarında en önemli bileşen “ağ” kavramı olmaktadır.

Bu ağ yeri geldiğinde internet, yeri geldiğinde yerel/özel ağ, yeri geldiğinde GSM olmaktadır.

Bu eğitimle birlikte günümüz bilişim dünyasının en önemli bileşeni sayılabilecek bilgisayar ve GSM ağlarının çalışma mantığı, suç odaklarının internet, GSM altyapılarını kullanarak hangi yöntemlerle, nasıl suç işledikleri, izlerini nasıl sildikleri uygulamalı olarak gösterilecektir.

Eğitim sonunda her bir katılımcı bilgisayar ağları kullanılarak işlenen suçlarda olay analizi, delil toplama, iz sürme, delil karartma gibi süreçleri teknik detaylarıyla pratik olarak görme şansı yakalayacaktır.

Eğitimin katılımcılara kazancı:

-Ağ ve güvenlik sistemlerinin detaylı çalışma yapısının anlaşılması

-Ağ ve güvenlik sistemlerinin adli bilişim açısından incelenmesi

-Internet izleme ve telefon dinleme sistemlerinin teknik ayrıntıları

-Olay inceleme

-Ağ trafiğinde veri analizi, kanıt toplama ve koruma yöntemleri

-GSM dünyası ve çalışma yapılarının anlaşılması

-Adli analiz konusundaki güncel yazılımların efektif kullanımı

Kime hitap ediyor

- Sistem yöneticileri

- Ağ yöneticileri ve operatörleri

- Ağ güvenliği yönetici ve operatörleri

- Bilgi güvenliği uzmanları

- Adli bilişim uzmanları

- Bilişim hukuku alanı çalışanları

İşleyiş

Eğitim gerçek sistemler üzerinde uzman eğitmenler eşliğinde uygulamalı olarak gerçekleştirilecektir. Eğitim sonrası katılımcılara gerçek olaylar üzerinde inceleme yapması için olanaklar sağlanacaktır.

Eğitim materyalleri

- Eğitime özel Linux dağıtımı Vmware imajı

- Eğitim notlarının basılı hali

- “Uygulamalı TCP/IP ve Ağ Güvenliği” kitabı

- Eğitim notlarına bir yıllık online erişim hakkı

- Katılım sertifikası

Katılımcıdan beklenenler:

Kişisel dizüstü bilgisayarı(Laptop)

Laptop gereksinimleri

- Windows XP, Windows 7 veya Linux

- Virtualbox, Vmware Workstation

- Admin hesabı

- 2GB ram

Eğitim Süresi

4 gün

Eğitim Ücreti:

2000 TL+KDV , erken kayıtlarda %15 indirim imkanı sunulmaktadır.

Ön Gereksinimler

- Temel TCP/IP ve ağ bilgisi

The post Bilgisayar Ağlarında Adli Bilişim Analizi Eğitimi 16-19 Şubat 2011 first appeared on Complexity is the enemy of Security.

]]>The post Linux sistemlerde fiziksel bellekten veri okuma (memory forensic) first appeared on Complexity is the enemy of Security.

]]>Linux sistemlerde fiziksel belleğin bir kopyasını çıkarmak oldukça kolaydır. Fiziksel belleğin bir kopyası dosyaya yazıldıktan sonra hashi alınarak üzerinde çalışılabilir.

Örnek: Linux makinedeki bir kullanıcı(netsec kullanıcısı) 192.168.1.107 IP adresine SSH ile bağlanmış olsun. SSH ile bağlanma esnasında username/pass bilgileri bellekte tutulacağı için bağlantı esnasında birileri memory dump işlemi gerçekleştirirse ilgili hesaba ait erişim bilgilerini edinebilir.

# ssh [email protected]

The authenticity of host ’192.168.1.107 (192.168.1.107)’ can’t be established.

RSA key fingerprint is 23:10:41:2f:62:c6:a5:30:3d:a6:6d:e9:a6:81:83:1a.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added ’192.168.1.107′ (RSA) to the list of known hosts.

[email protected]′s password:

BackTrack 4 (PwnSauce) Penetration Testing and Auditing Distribution

Could not chdir to home directory /home/netsec: No such file or directory

netsec@seclab:/$

Aynı sistemde memory dump işlemi gerçekleştirelim:

Linux sistemlerde sistem çalışırken hafızasını bir dosyaya boşaltabiliriz, bunun için çeşitli araçlar kullanılabilir. Bu araçlardan biri de memdump’dır.

#memdump > FDUMP

Memdump ile dosyaya aktardığımız hafıza bilgilerini string komutu ve grep komutunu kullanarak inceleyebiliriz.

#strings FDUMP |grep netsec

[email protected]

netsec

sshd: netsec@pts/6

netsec

USER=netsec

MAIL=/var/mail/netsec

HOME=/home/netsec

LOGNAME=netsec

/var/mail/netsec

netsec@seclab:/$

Bellekte bulunan herhangi bir dosyayı elde etmek için scalpel gibi bir araç kullanabiliriz. Mesela bellekte bulunan PNG ve HTM formatındaki dosyaları tekrar oluşturmak için aşağıdaki komut iş görecektir.

root@seclab:/pentest/test# scalpel FDUMP -c /etc/scalpel/scalpel.conf

Scalpel version 1.60

Written by Golden G. Richard III, based on Foremost 0.69.

Opening target “/pentest/FDUMP”

Image file pass 1/2.

/pentest/FDUMP: 100.0% |**********************************************************************| 511.9 MB 00:00 ETAAllocating work queues…

Work queues allocation complete. Building carve lists…

Carve lists built. Workload:

png with header “\x50\x4e\x47\x3f” and footer “\xff\xfc\xfd\xfe” –> 7 files

htm with header “\x3c\x68\x74\x6d\x6c” and footer “\x3c\x2f\x68\x74\x6d\x6c\x3e” –> 64 files

Carving files from image.

Image file pass 2/2.

/pentest/FDUMP: 100.0% |***************************************************************************| 511.9 MB 00:00 ETAProcessing of image file complete. Cleaning up…

Done.

Scalpel is done, files carved = 71, elapsed = 13 seconds.

Aynı dizindeki scalpel-output alt dizini incelenirse bellek görüntüsü alındığı anda açık olan(veya daha önce açılmış) PNG, HTM dosyaların bir kopyasının oluştuğu görülecektir.

# ls scalpel-output/png-0-0/

00000000.png 00000001.png 00000002.png 00000003.png 00000004.png 00000005.png 00000006.png

The post Linux sistemlerde fiziksel bellekten veri okuma (memory forensic) first appeared on Complexity is the enemy of Security.

]]>The post Geçmişe yönelik whois kayıtları first appeared on Complexity is the enemy of Security.

]]>

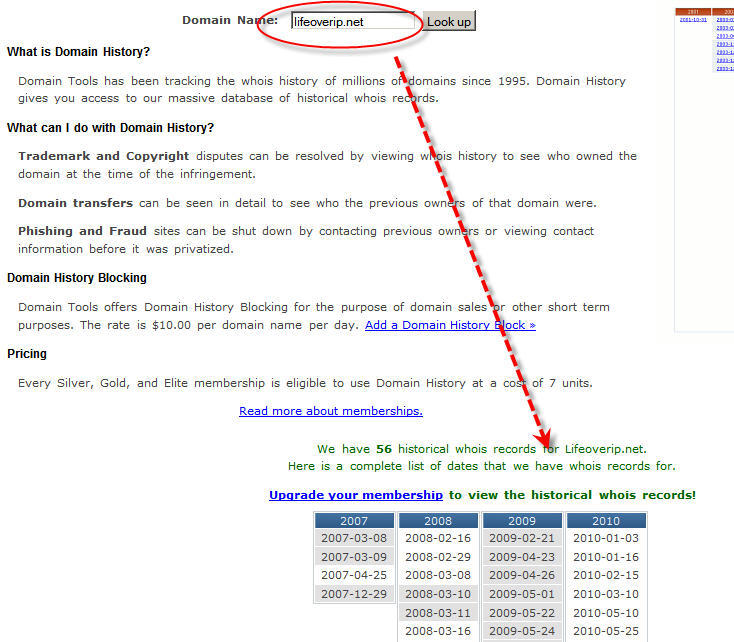

Whois bilgileri internet üzerinde güncellendikce değişir ve bundan birkaç yıl öncesine ait bir whois kaydını resmi yollardan edinmek pek mümkün değil. Geçenlerde işlenen bir suça karışmış domain isminin kime ait olduğunu bulmak için uğraşıyordum. Domain ile ilgili internette herhangi bir kayda rastlamadım, sonra aklıma archive.org geldi orada da aradığım cevabı bulamayınca kendi kendime ya bu whois bilgilerinin de arşivini tutan bir servis olsa ne güzel olur diye söylenmeye başladım ki hemen ardından kesin birileri bunu da yapmıştır diye düşündüm(Ne zaman aklıma güzel bir fikir gelse hep böyle sonuçlanıyor) ve Google’a danıştım. Tam da aradığım şekilde birilerinin whois kayıtlarını geçmişe yönelik tuttuğunu ve bunu parayla sattığını gördüm.

İşim domainin kime ait olduğunu bulmaktan ziyade gerçekten öyle bir domain sanal ortamda yer almış mı sorusunu cevaplamaktı ki bu servise paralı üye olmadan cevabını alabildim.

The post Geçmişe yönelik whois kayıtları first appeared on Complexity is the enemy of Security.

]]>The post Bilişim suçlarında ağ ve sistem analizi (Network Forensic) first appeared on Complexity is the enemy of Security.

]]>Etkinlik dolu dolu geçti, Türkiye’de marka bağımsız yapılan bir etkinlikte hem de hafta içi bu kadar sayıda(~300) kişinin katılımı benim için de bir sürpriz oldu.

*Başlıkta network forensic yazması içeriğin %99’unun network forensic’e ait olmasından:)

The post Bilişim suçlarında ağ ve sistem analizi (Network Forensic) first appeared on Complexity is the enemy of Security.

]]>The post Linux sistemlerde fiziksel bellekten veri okuma (memory forensic) first appeared on Complexity is the enemy of Security.

]]>Bilişim suçu işlenirken kullanılmış sistemler incelenirken en önemli adımlardan biri sistemin o an çalışan imajının alınmasıdır. Bu imajda en önemli parçayı fiziksel hafıza/belleğin kopyası oluşturmaktadır. Linux sistemlerde fiziksel belleğin bir kopyasını çıkarmak oldukça kolaydır. Fiziksel belleğin bir kopyası dosyaya yazıldıktan sonra hashi alınarak üzerinde çalışılabilir.

Örnek: Linux makinedeki bir kullanıcı(netsec kullanıcısı) 192.168.1.107 IP adresine SSH ile bağlanmış olsun. SSH ile bağlanma esnasında username/pass bilgileri bellekte tutulacağı için bağlantı esnasında birileri memory dump işlemi gerçekleştirirse ilgili hesaba ait erişim bilgilerini edinebilir.

# ssh [email protected]

The authenticity of host ‘192.168.1.107 (192.168.1.107)’ can’t be established.

RSA key fingerprint is 23:10:41:2f:62:c6:a5:30:3d:a6:6d:e9:a6:81:83:1a.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added ‘192.168.1.107′ (RSA) to the list of known hosts.

[email protected]’s password:

BackTrack 4 (PwnSauce) Penetration Testing and Auditing Distribution

Could not chdir to home directory /home/netsec: No such file or directory

netsec@seclab:/$

Aynı sistemde memory dump işlemi gerçekleştirelim:

Linux sistemlerde sistem çalışırken hafızasını bir dosyaya boşaltabiliriz, bunun için çeşitli araçlar kullanılabilir. Bu araçlardan biri de memdump’dır.

#memdump > FDUMP

Memdump ile dosyaya aktardığımız hafıza bilgilerini string komutu ve grep komutunu kullanarak inceleyebiliriz.

#strings FDUMP |grep netsec

[email protected]

netsec

sshd: netsec@pts/6

netsec

USER=netsec

MAIL=/var/mail/netsec

HOME=/home/netsec

LOGNAME=netsec

/var/mail/netsec

netsec@seclab:/$

Bellekte bulunan herhangi bir dosyayı elde etmek için scalpel gibi bir araç kullanabiliriz. Mesela bellekte bulunan PNG ve HTM formatındaki dosyaları tekrar oluşturmak için aşağıdaki komut iş görecektir.

root@seclab:/pentest/test# scalpel FDUMP -c /etc/scalpel/scalpel.conf

Scalpel version 1.60

Written by Golden G. Richard III, based on Foremost 0.69.

Opening target “/pentest/FDUMP”

Image file pass 1/2.

/pentest/FDUMP: 100.0% |**********************************************************************| 511.9 MB 00:00 ETAAllocating work queues…

Work queues allocation complete. Building carve lists…

Carve lists built. Workload:

png with header “\x50\x4e\x47\x3f” and footer “\xff\xfc\xfd\xfe” –> 7 files

htm with header “\x3c\x68\x74\x6d\x6c” and footer “\x3c\x2f\x68\x74\x6d\x6c\x3e” –> 64 files

Carving files from image.

Image file pass 2/2.

/pentest/FDUMP: 100.0% |***************************************************************************| 511.9 MB 00:00 ETAProcessing of image file complete. Cleaning up…

Done.

Scalpel is done, files carved = 71, elapsed = 13 seconds.

Aynı dizindeki scalpel-output alt dizini incelenirse bellek görüntüsü alındığı anda açık olan(veya daha önce açılmış) PNG, HTM dosyaların bir kopyasının oluştuğu görülecektir.

# ls scalpel-output/png-0-0/

00000000.png 00000001.png 00000002.png 00000003.png 00000004.png 00000005.png 00000006.png

The post Linux sistemlerde fiziksel bellekten veri okuma (memory forensic) first appeared on Complexity is the enemy of Security.

]]>The post Bilişim Suçlarında IP Adres Analizi first appeared on Complexity is the enemy of Security.

]]>

Bilişim sistemleri kullanılarak işlenen suçlardaki en önemli delillerden biri olan IP adresleri ve IP adreslerinin adli bilişim incelemelerinde nasıl kullanılması gerektiği konusunda detaylı bir yazı BGA belge deposuna eklenmiştir.

Bilişim Suçlarında IP Adres Analizi adresinden pdf formatında indirilebilir.

The post Bilişim Suçlarında IP Adres Analizi first appeared on Complexity is the enemy of Security.

]]>The post Bilişim suçlarında bilirkişi sorunu first appeared on Complexity is the enemy of Security.

]]>

Türkiye’de bilişim suçlarını ilgilendiren davalarda atanan bilirkişiler tam manasıyla facia*. Bilirkişilik kurumu nasıl işliyor detaylarını bilmiyorum ama çeşitli bilirkişi raporlarını inceledikten sonra hemen hemen çoğunun yanlış/eksik yorumlarla dolu olduğunu gördüm. Neden bilirkişilik yapılır onu da bilmiyorum ama sanırım bu işin maddi bir boyutu var yoksa insan sadece gönüllü bir iş olarak başkalarının kendi bilgi eksikliğinden dolayı ceza almasını istemez.

Bu yazıyı yazmama sebep olan olay da yaklaşık bir iki hafta öncesinde bir bilirkişi(!)’nin benim yazdığım makaleyi kopyalayarak birilerini mağdur etmesi.

Olay şöyle gelişiyor …

Bir davada bilirkişi olarak atanan şahıs sonuç metnine internette yayınladığım “E-posta başlıklarından bilgi toplama” konulu makalemin belirli satırlarını kelimesi kelimesine koymuş ve teknik bilgisi olmadığı için orada yazan bazı olasılıkları kesinmiş gibi yazarak birilerini mağdur etmiş. Mağdur kişi de nasıl olduysa internetten beni bularak yazımın ilgini kısmına açıklık getirmemi istedi…Ben de teknik detaylarıyla birlikte mahkemeye ilgili yazıyı yazdım.

Şimdi bu arkadaşı ele alalım kendisi bir ünivesitede öğretim üyesi, muhtemelen bilişimle ilgili bir konuda çalışmalar yapıyor. Peki bir insanın bilişimle ilgili bir konuda çalışma yapması(hadi daha iyimser bir bakışla uzman olması) bilişimin her konusunda uzman olmasını sağlar mı?. Kaldı ki bilişim suçları pek öyle gerçek hayattaki gibi sınırları çizilebilir konular değil.

Davanın detaylarını öğrenince bu işe bilirkişi olarak atanacak insan gözlerimin önüne geldi. En azından birkaç yıl e-posta sunucu yöneticiliği yapmış, SMTP’nin detaylarını sular seller gibi biliyor, Firewall nedir, IP nedir bunlar nasıl, ne amaçla kullanılır. Protokol detayları nelerdir, hangi başlıklar değiştirilebilir hangileri sabit karlı vs gibi bir dünya bilgi bilmesi lazım ki sağlıklı karar verebilisin… Oysa yapılan internette basit bir arama ve sonrasında birilerinin yazdığı bir metni mahkemeye sunma? Ya yazılanlar tamamen yanlışsa ve sizin bu yanlışınız yüzünden birileri yok yere ceza alacaksa… Değer mi basit bir iş için insanların hayatlarıyla oynamaya.

Bilirkişileri atayan, onay veren her kim/kurumsa ciddi bir yapılanmaya ihtiyacı olduğu kesin. Geçen sene bu konuda bir atılım yapıp bilirkişi yetiştirelim(hem teknik hem de hukuk konularında)demiştik ama işin bürokratik boyutunu görünce bütün heyecanım kaçtı ve işin ucunu bıraktım.

Bugün yarın birilerinin bu konuyu ciddiye alıp, bilişim suçlarına bakacak bilirkişileri gerçekten bilenler arasından seçmesinde fayda var. Yoksa bugün bilmeden verdiğimiz bir yorum yarın bizim hakkımızda da verilebilir…

Olayın bir de bilirkişi açısından hukuki boyutu var, başka birisine ait bir yazıyı kendisininmiş gibi mahkemeye sunması ve bundan çıkar elde etmesi. Bunun da peşini bırakmayacağım:)

*Elbette hakkıyla bilirkişilik yapanlar da vardır ama büyük çoğunluğu bilişim suçlarıyla alakasız sadece mesleği bilgisayar/bilişim olan kişilermiş gibi biz izlenim edindim.

The post Bilişim suçlarında bilirkişi sorunu first appeared on Complexity is the enemy of Security.

]]>The post Facebook mail forensics first appeared on Complexity is the enemy of Security.

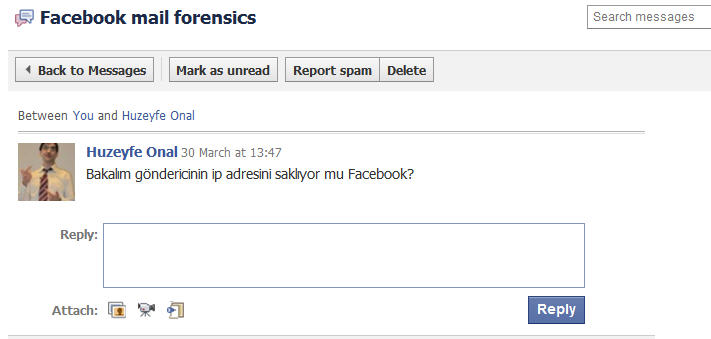

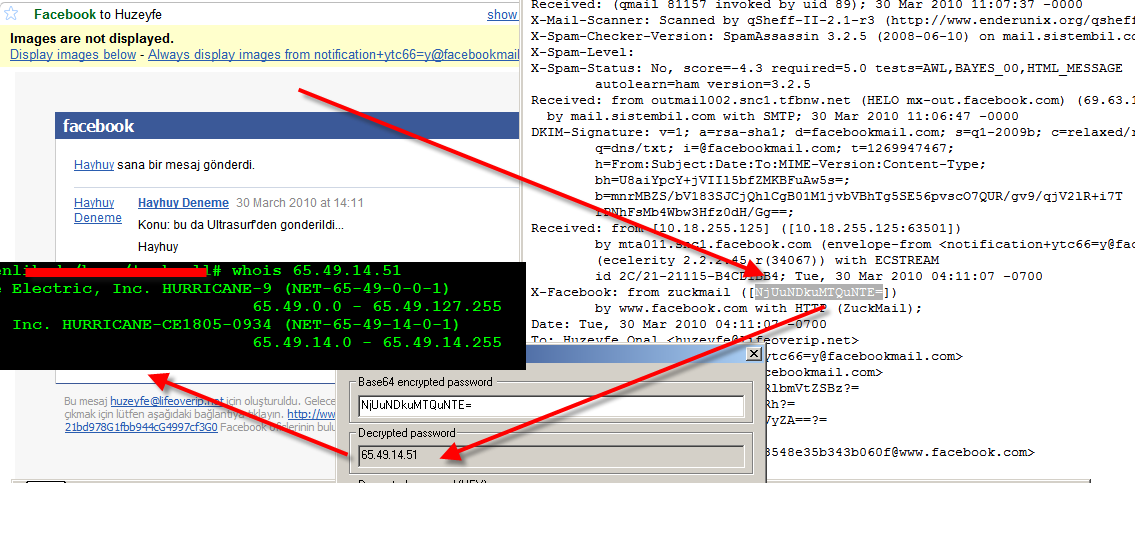

]]>X-Facebook: from zuckmail ([ODYu…LjE42OQ==]) by www.facebook.com with HTTP (ZuckMail); gibi

Facebook mesaj gönderimlerinde Zuckmail kullanıyor ve bu mail yazılımı maili gönderirken HTTP üzerinden aldığı başlık bilgilerini(kullanıcı IP adresi)de gönderilen maile ekliyor.

Gönderilen mesajın başlığı incelenirse mesajı gönderenin ip adresinin base64 encode edilmiş şekilde eklendiği görülecektir.

Base64 encode edilmiş ip adresini www.opinionatedgeek.com/dotnet/tools/base64decode adresinden çözülebilir.

Tabi bu yöntem Ultrasurf vs gibi programlar kullanılarak gönderilmiş mesajlarda işe yaramayacaktır.

Ultrasurf üzerinden Facebook'a girilerek gönderilmiş e-posta ve başlık bilgilerinde gözüken IP adresi.

The post Facebook mail forensics first appeared on Complexity is the enemy of Security.

]]>